App installieren

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Anmerkung: This feature may not be available in some browsers.

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder ein alternativer Browser verwenden.

Du solltest ein Upgrade durchführen oder ein alternativer Browser verwenden.

News Testet AMD Microcode-Updates gegen Spectre im Insider-Programm?

Stefan Payne

Grand Admiral Special

Das ist aber ein deutlich älteres Build als das von ThePowerOfDream. Der ist ja mit 17618.1000, also dem Preview der übernächsten Win-10-Version, unterwegs

Woher hat er das? oO

Das neueste, was ich bekomme st 17115.1

€dit:

Ah, "Skip Ahead to the next Windows Release" im Insider Tab auswählen??

Zuletzt bearbeitet:

Darkearth21

Fleet Captain Special

- Mitglied seit

- 30.01.2003

- Beiträge

- 289

- Renomée

- 23

- Standort

- Hannover

- Details zu meinem Desktop

- Prozessor

- Ryzen 3800X @ Auto OC + Ryzen 3900X @ Stock

- Mainboard

- Asus Crosshair 6 Hero + MSI Unify X570

- Kühlung

- Alphacool Eisbaer Modded + Wraith Prism

- Speicher

- 2 x 16GB E-Dies @ 3733CL16 + 2 x 16GB E-Dies @3733CL16

- Grafikprozessor

- MSI GTX 1080Ti Gaming X 11G @ 1760 / 5900 MHz @ 0.879v + Radeon RX570 @ Stock

- Display

- BenQ 3203R + BenQ XL2730Z 27" 144Hz

- SSD

- Samsung Evo 840 256GB, Crucial MX200 500GB Crucial MX 500 1TB + Samsung Evo 850 256GB

- HDD

- 1x Extern 1TB WD Green im Hardcase + 1x 2TB Toschiba

- Optisches Laufwerk

- keines mehr

- Gehäuse

- NZXT s340 Elite White + Nokia 3310 Oldschool Tower

- Netzteil

- Corsair RM850X Weiß + bQuiet! DPP 550w

- Betriebssystem

- Win10 64 ProN + Win 64 Pro

- Webbrowser

- Firefox | Nightly

Ich hatte einen Link gepostet wo man sich ein Image ziehen kann. Versuchs notfalls damit

Crashtest

Redaktion

☆☆☆☆☆☆

- Mitglied seit

- 11.11.2008

- Beiträge

- 9.275

- Renomée

- 1.413

- Standort

- Leipzig

- Mitglied der Planet 3DNow! Kavallerie!

- Aktuelle Projekte

- Collatz, yoyo, radac

- Lieblingsprojekt

- yoyo

- Meine Systeme

- Ryzen: 2x1600, 5x1700, 1x2700,1x3600, 1x5600X; EPYC 7V12 und Kleinzeuch

- BOINC-Statistiken

- Folding@Home-Statistiken

- Mein Laptop

- Lenovo IdeaPad 5 14ALC05

- Details zu meinem Desktop

- Prozessor

- Ryzen 7950X / Ryzen 4750G

- Mainboard

- ASRock B650M PGRT / X570D4U

- Kühlung

- be quiet! Dark Rock Pro4 / Pure Rock Slim 2

- Speicher

- 64GB DDR5-5600 G Skill F5-5600J3036D16G / 32 GB DDR4-3200 ECC

- Grafikprozessor

- Raphael IGP / ASpeed AST-2500

- Display

- 27" Samsung LF27T450F

- SSD

- KINGSTON SNVS2000G

- HDD

- - / 8x Seagate IronWolf Pro 20TB

- Optisches Laufwerk

- 1x B.Ray - LG BD-RE BH16NS55

- Soundkarte

- onboard HD?

- Gehäuse

- zu kleines für die GPU

- Netzteil

- be quiet! Pure Power 11 400W / dito

- Tastatur

- CHERRY SECURE BOARD 1.0

- Maus

- Logitech RX250

- Betriebssystem

- Windows 10 19045.3996 / Server 20348.2227

- Webbrowser

- Edge 120.0.2210.121

- Verschiedenes

- U320 SCSI-Controller !!!!

- Internetanbindung

- ▼1000 MBit ▲82 MBit

Also entweder ändert man den Text des Freds oder man schließt ihn

Testet Microsoft Microcode Updates gegen Spectre im Insider Programm für Intel CPUs - JA tun se, im Redstone5 Build 17618 sind Microcode Updates für diverse Intel CPUs enthalten bis zurück zur Sandy Bridge

Testet Microsoft Microcode Updates gegen Spectre im Insider Programm für AMD CPUs - NEIN tun se bisher nicht, auch das o.g. RS5 Build hat bisher gar keine neuen Microcode Update für AMD enthalten ....

Hinweis für alle Selbsttester:

Die aktuelle Microcodeversion die aktiv ist (egal obs vom BIOS stammt oder vom Betriebssystem) kann man recht einfach auslesen - einfach mal die MSR 0000:0008B, Bits 0 bis 31 auslesen - da steht die Microcode Version drin.

Bei Windows lädt der NTOSKRNL die jeweilige Updatedatei ( AMD : mcupdate_AuthenticAMD.dll ; Intel : mcupdate_GenuineIntel.dll ); auch bei Linux lädt der Kernel eine Updatedatei, etwa microcode_amd_fam16h.bin - siehe auch https://git.kernel.org/pub/scm/linux/kernel/git/firmware/linux-firmware.git/tree/amd-ucode )

Testet Microsoft Microcode Updates gegen Spectre im Insider Programm für Intel CPUs - JA tun se, im Redstone5 Build 17618 sind Microcode Updates für diverse Intel CPUs enthalten bis zurück zur Sandy Bridge

Testet Microsoft Microcode Updates gegen Spectre im Insider Programm für AMD CPUs - NEIN tun se bisher nicht, auch das o.g. RS5 Build hat bisher gar keine neuen Microcode Update für AMD enthalten ....

Hinweis für alle Selbsttester:

Die aktuelle Microcodeversion die aktiv ist (egal obs vom BIOS stammt oder vom Betriebssystem) kann man recht einfach auslesen - einfach mal die MSR 0000:0008B, Bits 0 bis 31 auslesen - da steht die Microcode Version drin.

Bei Windows lädt der NTOSKRNL die jeweilige Updatedatei ( AMD : mcupdate_AuthenticAMD.dll ; Intel : mcupdate_GenuineIntel.dll ); auch bei Linux lädt der Kernel eine Updatedatei, etwa microcode_amd_fam16h.bin - siehe auch https://git.kernel.org/pub/scm/linux/kernel/git/firmware/linux-firmware.git/tree/amd-ucode )

Also wenn das wirklich ein "Retpoline"-artiger Mitigation-Ansatz ist - was ja durch das Fehlen eines neueren Microcodes gemäß Crashtests Ausführungen und dem MC-Tool durch aus als Möglichkeit bestehen bleibt, könnte das Performancemäßig auch ähnlich gut aussehen wie für Linux:

https://www.phoronix.com/scan.php?page=article&item=linux-416-epyc&num=1

Es wurden auf Phoronix insgesamt mehrere Linux-Varianten mit mehreren Mitigation-Level Varianten getestet:

Also 1x 4.16 mit Mitigation gegen Spectre V1 UND V2 und 1x 4.16 mit NUR Spectre V1 Schutz aktiv !

Das Linux 4.15. enthält also KEINEN Spectre V1 Schutz, wohl aber den Retpoline V2 Schutz

Für den I/O Tester ist der Performancehit meist sehr klein und wesentlich kleiner als alleine der KPTI-Fix für Meltdown auf Intel-Systemen.

Einzig mit Apache sieht man dass Spectre-Patch via Retpoline etwas Leistung frisst. Aber auch da ist anzumerken dass selbst 4.15 (und wohl auch 4.16) noch nicht voll optimiert sind da 4.14 immer noch schneller. Aber auch 4.14 mit Spectre-Schutz zeigt einen kleinen Performance Hit @4.14 von ca. 600 Punkten ca. 3% bei +-1.2% statistischer Unsicherheit. Also gerade mal leicht über dem kleinsten Signifikanzniveau (2-Sigma) der Messung.

Also der Retpoline Schutz würde wirklich sau-gut funktionieren...mal abwarten was die Geschichte unter RS5 und dem vermeintlichen SpectreSchutz @Ryzen ist.

https://www.phoronix.com/scan.php?page=article&item=linux-416-epyc&num=1

Es wurden auf Phoronix insgesamt mehrere Linux-Varianten mit mehreren Mitigation-Level Varianten getestet:

"Linux 4.14.0 stable that doesn't contain any Spectre V1 or V2 mitigation for the EPYC system. - Linux 4.14.24 as the latest 4.14 stable point release at the time of testing that includes both __user pointer sanitization for Spectre Variant One and backported full AMD Retpoline protection for Spectre Variant Two."

Linux 4.15.0 stable that contained full AMD Retpoline protection but that release hadn't offered any Spectre V1 protection.

- Linux 4.16 Git from this week offering both user pointer sanitization and full AMD Retpoline protection.

- Linux 4.16 Git from the same build but disabling the Retpoline support via the "spectre_v2=off" kernel command-line option. This though still leaves Spectre V1 protection in place."

Also 1x 4.16 mit Mitigation gegen Spectre V1 UND V2 und 1x 4.16 mit NUR Spectre V1 Schutz aktiv !

Das Linux 4.15. enthält also KEINEN Spectre V1 Schutz, wohl aber den Retpoline V2 Schutz

Für den I/O Tester ist der Performancehit meist sehr klein und wesentlich kleiner als alleine der KPTI-Fix für Meltdown auf Intel-Systemen.

Im Allgemeinen ist die I/O Performance auf AMD nahezu unverändert. Allerdings hat gerade Linux v4.16 hier noch luft nach oben da es generell noch etwas schlechter performed als Linux v4.14."The impact of fending off Spectre remains relatively small and much less noticeable than the impact on Intel hardware with needing kernel page-table isolation (KPTI) for also addressing the Meltdown vulnerability that affects their chips to date."

Auch AMD Compilerperformance ist quasi gleich."Overall, the performance of Linux 4.14 to 4.16 for most I/O workloads is a relatively small drop."

Und in PostGreSQL (auf 1 Thread) ist der Einbruch ebenfalls eher unsichtbar."The AMD compiler performance isn't degraded with their Spectre mitigation techniques."

Deutlicher im Vorteil ist AMD wohl bei GIMP...das auf Intels wohl schon messbar langsamer läuft. AMD quasi unverändert."At least when running PostgreSQL with one thread, the performance hit is small."

Und bei Redis sieht man auch nichts@Epyc"The GIMP image manipulation program saw some measurable performance slowdowns on Intel with the Spectre/Meltdown mitigation, but on the AMD side there isn't much of a difference."

Stress-NG fällt auch nur auf weil 4.16 schlechter als .15, bzw .14 läuft...Spectre ist egal."The Redis performance also doesn't appear affected for EPYC."

"The Stress-NG synthetic kernel benchmark does indicate slower performance in general with the Linux 4.16-based kernel than 4.14/4.15."

Einzig mit Apache sieht man dass Spectre-Patch via Retpoline etwas Leistung frisst. Aber auch da ist anzumerken dass selbst 4.15 (und wohl auch 4.16) noch nicht voll optimiert sind da 4.14 immer noch schneller. Aber auch 4.14 mit Spectre-Schutz zeigt einen kleinen Performance Hit @4.14 von ca. 600 Punkten ca. 3% bei +-1.2% statistischer Unsicherheit. Also gerade mal leicht über dem kleinsten Signifikanzniveau (2-Sigma) der Messung.

"The Apache web server performance was affected by Linux 4.15+ with its Spectre mitigation but disabling Retpolines does boost the performance albeit not to the 4.14.0 performance level."

Also der Retpoline Schutz würde wirklich sau-gut funktionieren...mal abwarten was die Geschichte unter RS5 und dem vermeintlichen SpectreSchutz @Ryzen ist.

Zuletzt bearbeitet:

Complicated

Grand Admiral Special

- Mitglied seit

- 08.10.2010

- Beiträge

- 4.949

- Renomée

- 441

- Mein Laptop

- Lenovo T15, Lenovo S540

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- MSI X570-A PRO

- Kühlung

- Scythe Kama Angle - passiv

- Speicher

- 32 GB (4x 8 GB) G.Skill TridentZ Neo DDR4-3600 CL16-19-19-39

- Grafikprozessor

- Sapphire Radeon RX 5700 Pulse 8GB PCIe 4.0

- Display

- 27", Lenovo, 2560x1440

- SSD

- 1 TB Gigabyte AORUS M.2 PCIe 4.0 x4 NVMe 1.3

- HDD

- 2 TB WD Caviar Green EADS, NAS QNAP

- Optisches Laufwerk

- Samsung SH-223L

- Gehäuse

- Lian Li PC-B25BF

- Netzteil

- Corsair RM550X ATX Modular (80+Gold) 550 Watt

- Betriebssystem

- Win 10 Pro.

Andere Theorie:

Aus "near-zero" Risiko wurde nun kein Risiko, da immer noch kein PoC vorhanden für Spectre 2 auf AMD. Es ändert sich nichts für Ryzen und sie sind sicher.

Wenn Intel CPUs als sicher gelten nach Update und die selben Tests bei Ryzen ohne Update auch keinen schlechteren Schutz zeigen, dann muss es ja zumindest das selbe Ergebnis sein.

--- Update ---

Aus "near-zero" Risiko wurde nun kein Risiko, da immer noch kein PoC vorhanden für Spectre 2 auf AMD. Es ändert sich nichts für Ryzen und sie sind sicher.

Wenn Intel CPUs als sicher gelten nach Update und die selben Tests bei Ryzen ohne Update auch keinen schlechteren Schutz zeigen, dann muss es ja zumindest das selbe Ergebnis sein.

--- Update ---

Spectre V1 Schutz gibt es nicht auf OS-Ebene außer das völlige deaktivieren der spekulativen Ausführung - die Tests sind alle für V2.Also 1x 4.16 mit Mitigation gegen Spectre V1 UND V2 und 1x 4.16 mit NUR Spectre V1 Schutz aktiv !

Das Linux 4.15. enthält also KEINEN Spectre V1 Schutz, wohl aber den Retpoline V2 Schutz

ThePowerOfDream

Fleet Captain Special

- Mitglied seit

- 28.10.2016

- Beiträge

- 304

- Renomée

- 6

- Standort

- Düsseldorf

- Mein Laptop

- Acer A315-42

- Details zu meinem Desktop

- Prozessor

- AMD TR 2990WX

- Mainboard

- ASRock X399 Taichi

- Kühlung

- Noctua NH-U14S TR4-SP3

- Speicher

- 128GB GSkill DDR4 3200

- Grafikprozessor

- PNY Verto GTX1050Ti

- Display

- AOC FHD ,LCPower 27" Curved

- SSD

- 1TB Samsung 960Pro ; 2x Samsung 1TB 960Evo

- HDD

- paar externe

- Optisches Laufwerk

- BD + DVD Brenner

- Soundkarte

- onBoard

- Gehäuse

- Corsair Obsidian 750D

- Netzteil

- Corsair HX Series HX750

- Betriebssystem

- W-10x64

- Webbrowser

- alle

- Verschiedenes

- Capture Card fürs Streamen ist eine Avermedia LiveGamer HD2

Das Lustige ist das jetzt in der neusten RS5 Insider Build 17627 Spectre wieder auf NO steht.

Schattenreich

Grand Admiral Special

- Mitglied seit

- 15.05.2006

- Beiträge

- 6.353

- Renomée

- 461

- Standort

- Landkreis Osterholz

- Mein Desktopsystem

- Haupt PC

- Mein Laptop

- ASUS X72Dr Und Raspberry Pi4

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 9 7900@all core turbo

- Mainboard

- ASRock B650E PG Riptide WiFi

- Kühlung

- ARCTIC Liquid Freezer III 360 (neu)

- Speicher

- 32GB@6000MHz CL32

- Grafikprozessor

- AMD hybrid

- Display

- Philips 4k

- SSD

- Team Group CARDEA A440 Pro 2 TB 2x raid 0

- HDD

- Segate 2TB Backus

- Optisches Laufwerk

- bluray ext

- Soundkarte

- Advance Paris X-i75 Endstufe USB

- Gehäuse

- Schneider

- Netzteil

- BQ Pure Power 650 Watt

- Tastatur

- Cherry DW 3000

- Maus

- Cherry DW 3000

- Betriebssystem

- Windows 11 64 Bit immer aktuel / linux Mint immer aktuel

- Webbrowser

- Firefox immer aktuell

- Internetanbindung

- ▼50 M/bs ▲10 M/bs

hi 2 versuch lande immer auf ne lerre seite wen ich absende klicke

ich habe Zitat von 22.03.2018

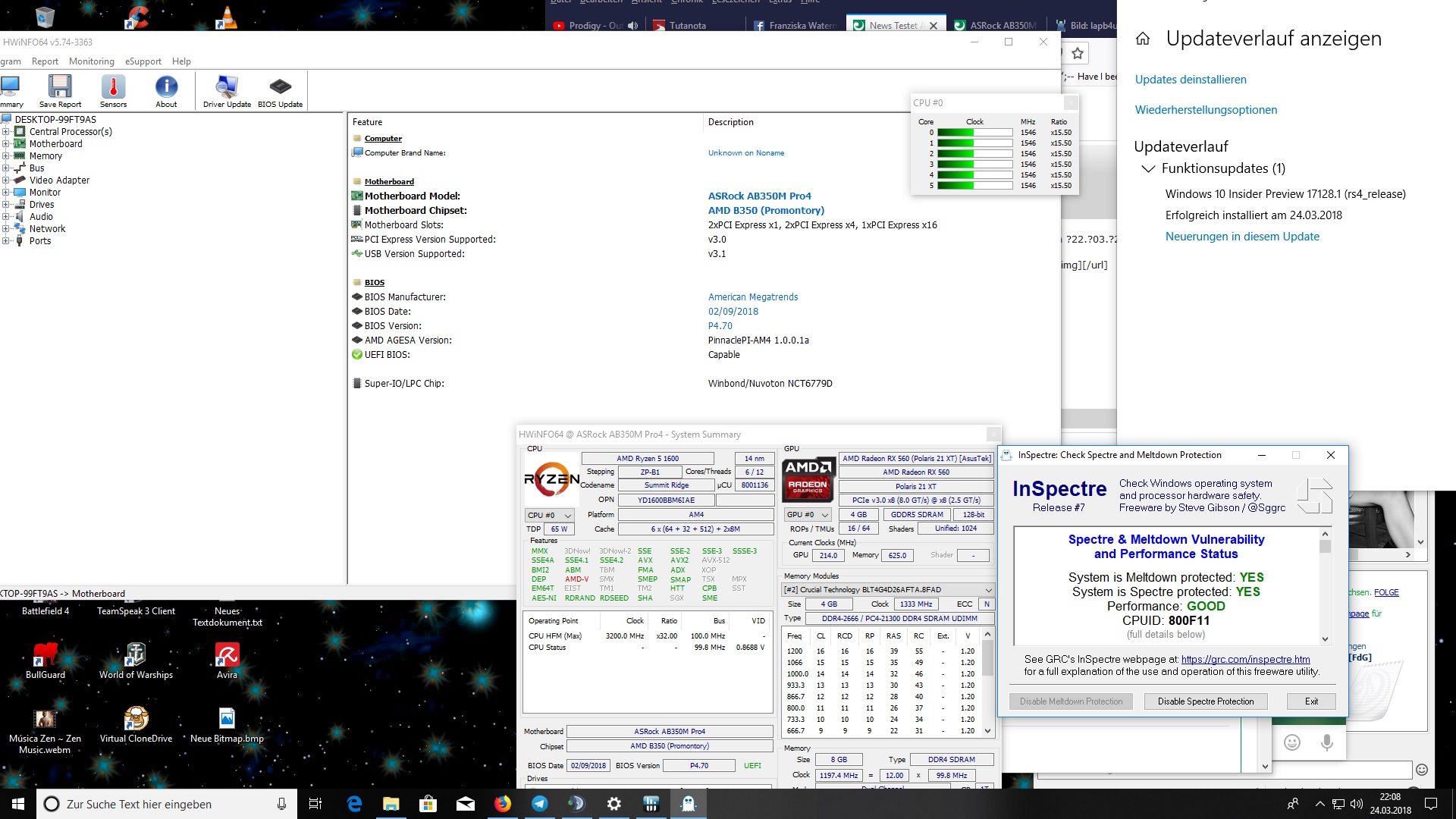

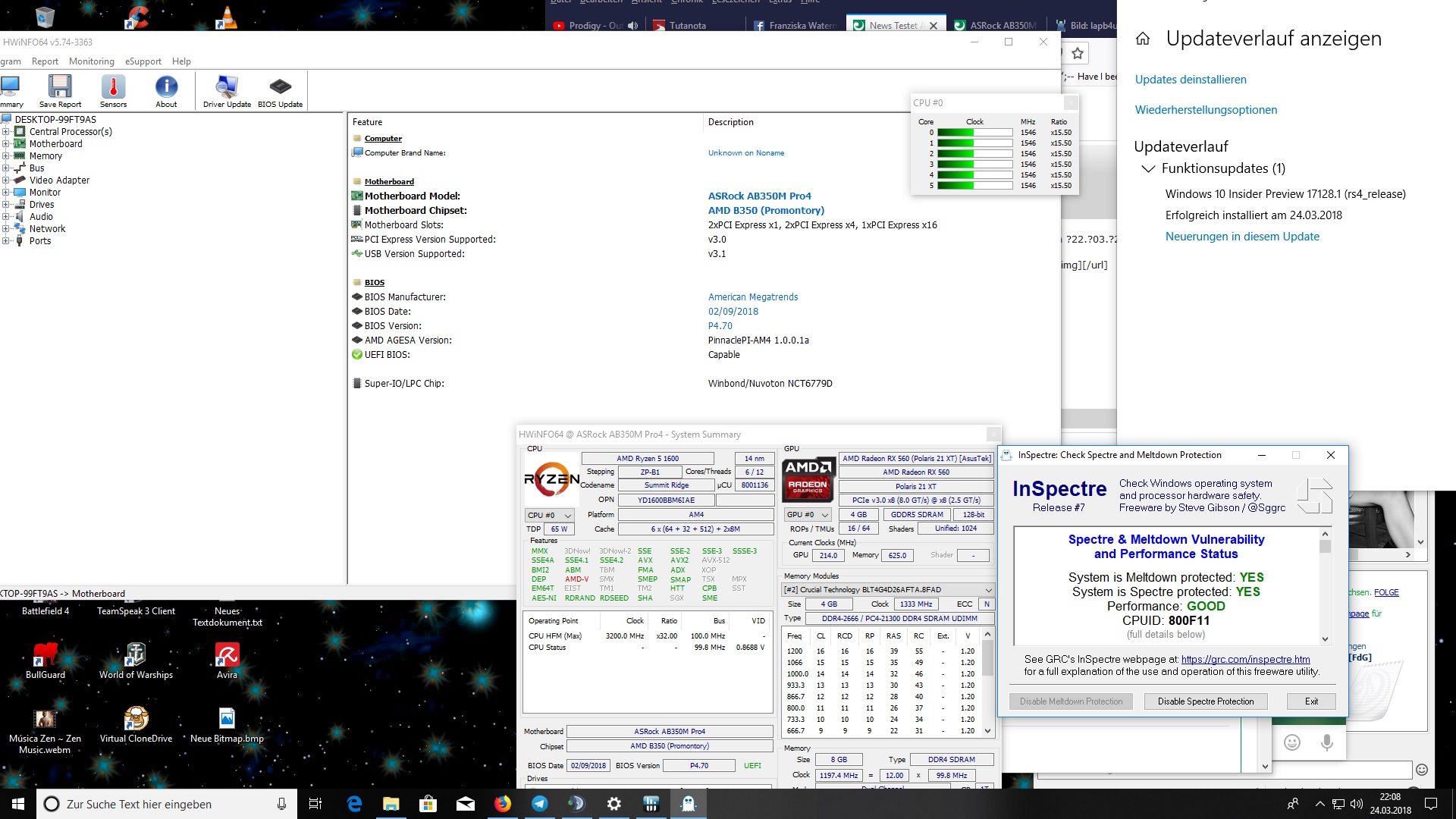

heute gabs ein rs4 Windows 10 Insider Preview 17127.1 (rs4_release) Erfolgreich installiert am ?22.?03.?2018 updated

aber ich wurde ja in der news erwhät ganz oben steht ja es noch mall

so neuer test heute gabs wider ein updatedt

Windows 10 Insider Preview 17128.1 (rs4_release) Erfolgreich installiert am ?24.?03.?2018

ich habe Zitat von 22.03.2018

heute gabs ein rs4 Windows 10 Insider Preview 17127.1 (rs4_release) Erfolgreich installiert am ?22.?03.?2018 updated

aber ich wurde ja in der news erwhät ganz oben steht ja es noch mall

so neuer test heute gabs wider ein updatedt

Windows 10 Insider Preview 17128.1 (rs4_release) Erfolgreich installiert am ?24.?03.?2018

maikrosoft

Commodore Special

- Mitglied seit

- 26.11.2004

- Beiträge

- 488

- Renomée

- 21

- Standort

- germany

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 7800x 3d

- Mainboard

- ASUS ROG STRIX B650-A Gaming

- Kühlung

- Thermalright Peerless Assassin 120 SE ARGB white

- Speicher

- 2 x 16 GB Corsair Vengeance 5600MHz CL 36

- Grafikprozessor

- ASUS GeForce RTX 4060 Ti OC white

- Display

- LG UltraGear 27GP850-B

- SSD

- Samsung 970 EVO Plus 2TB, Western Digital SN550, Crucial MX500 1TB m.2, Silicon Power Ace A55 1TB

- Soundkarte

- Soundblaster AE-5 PLUS - DT-990pro

- Gehäuse

- BeQuiet Silentbase 802

- Netzteil

- Seasonic Core GM 650W

- Tastatur

- Sharkoon SGK 60

- Maus

- Gigabyte M3

- Betriebssystem

- Windows 11 pro x64 / Manjaro

- Webbrowser

- Firefox

- Verschiedenes

- AUKEY Large mousepad gaming xxl

- Schau Dir das System auf sysprofile.de an

Sieht für die 1803 anscheinend doch nicht toll aus für Gamer:

Via deskmodder

Ok, das sind aber echt erschütternde Ergebnisse.

Habe bei meinem 1709 jetzt einen Wert von 6212 auf High Quality.

Das zeigt mir das das neue 1803 gute 40% langsamer beim Benchmark ist.

Da ich viel am Daddeln bin kommt die neue Version nicht mehr in frage.

Via deskmodder

bschicht86

Redaktion

☆☆☆☆☆☆

- Mitglied seit

- 14.12.2006

- Beiträge

- 4.249

- Renomée

- 228

- BOINC-Statistiken

- Details zu meinem Desktop

- Prozessor

- 2950X

- Mainboard

- X399 Taichi

- Kühlung

- Heatkiller IV Pure Chopper

- Speicher

- 64GB 3466 CL16

- Grafikprozessor

- 2x Vega 64 @Heatkiller

- Display

- Asus VG248QE

- SSD

- PM981, SM951, ein paar MX500 (~5,3TB)

- HDD

- -

- Optisches Laufwerk

- 1x BH16NS55 mit UHD-BD-Mod

- Soundkarte

- Audigy X-Fi Titanium Fatal1ty Pro

- Gehäuse

- Chieftec

- Netzteil

- Antec HCP-850 Platinum

- Betriebssystem

- Win7 x64, Win10 x64

- Webbrowser

- Firefox

- Verschiedenes

- LS120 mit umgebastelten USB -> IDE (Format wie die gängigen SATA -> IDE)

Hat er zufällig einen Intel-Prozessor und 1803 aktiviert sämtliche Bugfixes für Meltdown und Spectre?

maikrosoft

Commodore Special

- Mitglied seit

- 26.11.2004

- Beiträge

- 488

- Renomée

- 21

- Standort

- germany

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 7800x 3d

- Mainboard

- ASUS ROG STRIX B650-A Gaming

- Kühlung

- Thermalright Peerless Assassin 120 SE ARGB white

- Speicher

- 2 x 16 GB Corsair Vengeance 5600MHz CL 36

- Grafikprozessor

- ASUS GeForce RTX 4060 Ti OC white

- Display

- LG UltraGear 27GP850-B

- SSD

- Samsung 970 EVO Plus 2TB, Western Digital SN550, Crucial MX500 1TB m.2, Silicon Power Ace A55 1TB

- Soundkarte

- Soundblaster AE-5 PLUS - DT-990pro

- Gehäuse

- BeQuiet Silentbase 802

- Netzteil

- Seasonic Core GM 650W

- Tastatur

- Sharkoon SGK 60

- Maus

- Gigabyte M3

- Betriebssystem

- Windows 11 pro x64 / Manjaro

- Webbrowser

- Firefox

- Verschiedenes

- AUKEY Large mousepad gaming xxl

- Schau Dir das System auf sysprofile.de an

Soweit ich aus den Kommentaren entnehmen kann hat er ein AMD System.

hoschi_tux

Grand Admiral Special

- Mitglied seit

- 08.03.2007

- Beiträge

- 4.760

- Renomée

- 286

- Standort

- Ilmenau

- Aktuelle Projekte

- Einstein@Home, Predictor@Home, QMC@Home, Rectilinear Crossing No., Seti@Home, Simap, Spinhenge, POEM

- Lieblingsprojekt

- Seti/Spinhenge

- BOINC-Statistiken

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen R9 5900X

- Mainboard

- ASUS TUF B450m Pro-Gaming

- Kühlung

- Noctua NH-U12P

- Speicher

- 2x 16GB Crucial Ballistix Sport LT DDR4-3200, CL16-18-18

- Grafikprozessor

- AMD Radeon RX 6900XT (Ref)

- Display

- LG W2600HP, 26", 1920x1200

- HDD

- Crucial M550 128GB, Crucial M550 512GB, Crucial MX500 2TB, WD7500BPKT

- Soundkarte

- onboard

- Gehäuse

- Cooler Master Silencio 352M

- Netzteil

- Antec TruePower Classic 550W

- Betriebssystem

- Gentoo 64Bit, Win 7 64Bit

- Webbrowser

- Firefox

Was nicht bedeutet, dass MS nicht "irrtümlich" wieder irgendwelche Intel-only Patches auch für AMD anwendet..

Crashtest

Redaktion

☆☆☆☆☆☆

- Mitglied seit

- 11.11.2008

- Beiträge

- 9.275

- Renomée

- 1.413

- Standort

- Leipzig

- Mitglied der Planet 3DNow! Kavallerie!

- Aktuelle Projekte

- Collatz, yoyo, radac

- Lieblingsprojekt

- yoyo

- Meine Systeme

- Ryzen: 2x1600, 5x1700, 1x2700,1x3600, 1x5600X; EPYC 7V12 und Kleinzeuch

- BOINC-Statistiken

- Folding@Home-Statistiken

- Mein Laptop

- Lenovo IdeaPad 5 14ALC05

- Details zu meinem Desktop

- Prozessor

- Ryzen 7950X / Ryzen 4750G

- Mainboard

- ASRock B650M PGRT / X570D4U

- Kühlung

- be quiet! Dark Rock Pro4 / Pure Rock Slim 2

- Speicher

- 64GB DDR5-5600 G Skill F5-5600J3036D16G / 32 GB DDR4-3200 ECC

- Grafikprozessor

- Raphael IGP / ASpeed AST-2500

- Display

- 27" Samsung LF27T450F

- SSD

- KINGSTON SNVS2000G

- HDD

- - / 8x Seagate IronWolf Pro 20TB

- Optisches Laufwerk

- 1x B.Ray - LG BD-RE BH16NS55

- Soundkarte

- onboard HD?

- Gehäuse

- zu kleines für die GPU

- Netzteil

- be quiet! Pure Power 11 400W / dito

- Tastatur

- CHERRY SECURE BOARD 1.0

- Maus

- Logitech RX250

- Betriebssystem

- Windows 10 19045.3996 / Server 20348.2227

- Webbrowser

- Edge 120.0.2210.121

- Verschiedenes

- U320 SCSI-Controller !!!!

- Internetanbindung

- ▼1000 MBit ▲82 MBit

Die Antwort auf die Frage : "Testet AMD Microcode-Updates gegen Spectre im Insider-Programm?" lautet immer noch NEIN tun die nicht.

Testet Microsoft eine Art Retpoline - ja für AMD und Intel

Geprüft mit RS5 - 17639

Testet Microsoft eine Art Retpoline - ja für AMD und Intel

Geprüft mit RS5 - 17639

BoMbY

Grand Admiral Special

- Mitglied seit

- 22.11.2001

- Beiträge

- 7.468

- Renomée

- 293

- Standort

- Aachen

- Details zu meinem Desktop

- Prozessor

- Ryzen 3700X

- Mainboard

- Gigabyte X570 Aorus Elite

- Kühlung

- Noctua NH-U12A

- Speicher

- 2x16 GB, G.Skill F4-3200C14D-32GVK @ 3600 16-16-16-32-48-1T

- Grafikprozessor

- RX 5700 XTX

- Display

- Samsung CHG70, 32", 2560x1440@144Hz, FreeSync2

- SSD

- AORUS NVMe Gen4 SSD 2TB, Samsung 960 EVO 1TB, Samsung 840 EVO 1TB, Samsung 850 EVO 512GB

- Optisches Laufwerk

- Sony BD-5300S-0B (eSATA)

- Gehäuse

- Phanteks Evolv ATX

- Netzteil

- Enermax Platimax D.F. 750W

- Betriebssystem

- Windows 10

- Webbrowser

- Firefox

Sieht so aus als gibt es heute einen Patch von Microsoft für Windows 10 1709. Außerdem gibt es wohl dafür eine neue Microcode-Version von AMD - bei dem C6H Beta-BIOS 0001 von gestern ist eine neue Version 08001137 für Ryzen enthalten.

https://www.amd.com/en/corporate/security-updates#paragraph-290416

Edit: April 10, 2018—KB4093112 (OS Build 16299.371):

https://www.amd.com/en/corporate/security-updates#paragraph-290416

Edit: April 10, 2018—KB4093112 (OS Build 16299.371):

Provides support to control usage of Indirect Branch Prediction Barrier (IBPB) within some AMD processors (CPUs) for mitigating CVE-2017-5715, Spectre Variant 2 when switching from user context to kernel context (See AMD Architecture Guidelines around Indirect Branch Control and AMD Security Updates for more details). Follow instructions outlined in KB4073119 for Windows Client (IT Pro) guidance to enable usage of IBPB within some AMD processors (CPUs) for mitigating Spectre Variant 2 when switching from user context to kernel context.

Zuletzt bearbeitet:

eratte

Redaktion

☆☆☆☆☆☆

- Mitglied seit

- 11.11.2001

- Beiträge

- 21.840

- Renomée

- 2.807

- Standort

- Rheinberg / NRW

- Mitglied der Planet 3DNow! Kavallerie!

- Aktuelle Projekte

- YoYo, Collatz

- Lieblingsprojekt

- YoYo

- Meine Systeme

- Wegen der aktuellen Lage alles aus.

- BOINC-Statistiken

- Mein Laptop

- Lenovo ThinkPad E15 Gen4 Intel / HP PAVILION 14-dk0002ng

- Details zu meinem Desktop

- Prozessor

- Ryzen R9 7950X

- Mainboard

- ASUS ROG Crosshair X670E Hero

- Kühlung

- Noctua NH-D15

- Speicher

- 2 x 32 GB G.Skill Trident Z DDR5 6000 CL30-40-40-96

- Grafikprozessor

- Sapphire Radeon RX7900XTX Gaming OC Nitro+

- Display

- 2 x ASUS XG27AQ (2560x1440@144 Hz)

- SSD

- Samsung 980 Pro 1 TB & Lexar NM790 4 TB

- Optisches Laufwerk

- USB Blu-Ray Brenner

- Soundkarte

- Onboard

- Gehäuse

- NEXT H7 Flow Schwarz

- Netzteil

- Corsair HX1000 (80+ Platinum)

- Tastatur

- ASUS ROG Strix Scope RX TKL Wireless / 2. Rechner&Server Cherry G80-3000N RGB TKL

- Maus

- ROG Gladius III Wireless / 2. Rechner&Server Sharkoon Light2 180

- Betriebssystem

- Windows 11 Pro 64

- Webbrowser

- Firefox

- Verschiedenes

- 4 x BQ Light Wings 14. 1 x NF-A14 Noctua Lüfter. Corsair HS80 Headset .

- Internetanbindung

- ▼VDSL 100 ▲VDSL 100

Ja man muss es aber aktivieren in Windows:

Windows-Patch & Microcode: AMD und Microsoft rollen Schutz gegen Spectre V2 aus (Computerbase)

Windows-Patch & Microcode: AMD und Microsoft rollen Schutz gegen Spectre V2 aus (Computerbase)

Complicated

Grand Admiral Special

- Mitglied seit

- 08.10.2010

- Beiträge

- 4.949

- Renomée

- 441

- Mein Laptop

- Lenovo T15, Lenovo S540

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- MSI X570-A PRO

- Kühlung

- Scythe Kama Angle - passiv

- Speicher

- 32 GB (4x 8 GB) G.Skill TridentZ Neo DDR4-3600 CL16-19-19-39

- Grafikprozessor

- Sapphire Radeon RX 5700 Pulse 8GB PCIe 4.0

- Display

- 27", Lenovo, 2560x1440

- SSD

- 1 TB Gigabyte AORUS M.2 PCIe 4.0 x4 NVMe 1.3

- HDD

- 2 TB WD Caviar Green EADS, NAS QNAP

- Optisches Laufwerk

- Samsung SH-223L

- Gehäuse

- Lian Li PC-B25BF

- Netzteil

- Corsair RM550X ATX Modular (80+Gold) 550 Watt

- Betriebssystem

- Win 10 Pro.

Computerbase meldet in Updates, dass aktivieren bei vielen scheinbar nicht nötig ist:

Offensichtlich sind die BIOS Updates schon lange verteilt worden. Weiter:

ComputerBase hat das Windows-Update auf einem System mit Asus X370 Crosshair VI installiert, auf dem das aktuelle BIOS 6001 vom 12. Februar 2018 installiert ist. Es unterstützt Ryzen 2000 a.k.a. Pinnacle Ridge mit Aufnahme von AGESA 1.0.0.0a bereits. Auch ohne manuell Anpassung der Registry meldet dieses System im inSpectre, gegen Spectre Variante 2 gesichert zu sein, wenn eine CPU/APU vom Typ Raven Ridge zum Einsatz kommt.

Offensichtlich sind die BIOS Updates schon lange verteilt worden. Weiter:

Im Forum hat sich allerdings ein weiterer Leser zu Wort gemeldet, bei dem ist das auf einer anderen Platinen auch bereits für Summit Ridge der Fall. Die Platine von ASRock setzt offiziell allerdings bereits auf AGESA 1.0.0.1a.

Ähnliche Themen

- Antworten

- 0

- Aufrufe

- 3K