POODLE SicherheitslÞcke in SSL gefÃĪhrdet PasswÃķrter

Bereits vor einiÂgen MonaÂten schlug ein als HeartÂbleed-Bug bekannt geworÂdeÂner ProÂgramÂmierÂfehÂler in bestimmÂten VerÂsioÂnen der OpenÂSÂSL-BiblioÂthek hohe WelÂlen. OpenÂSÂSL wird hÃĪuÂfig einÂgeÂsetzt fÞr verÂschlÞsÂselÂte VerÂbinÂdunÂgen zwiÂschen CliÂent und SerÂver, z.B. bei verÂschlÞsÂselÂten MailÂboÂxen oder LogÂins. Der FehÂler ermÃķgÂlichÂte es AngreiÂfern eigentÂlich verÂschlÞsÂselÂte Daten trotzÂdem auszulesen.

Nun haben ForÂscher bei GoogÂle eine neue SicherÂheitsÂlÞÂcke entÂdeckt â POODLE genannt â, und wieÂder geht es um SSL-VerÂschlÞsÂseÂlung. DieÂses Mal betrifft der FehÂler aber nicht neue OpenÂSÂSL-ImpleÂmenÂtieÂrunÂgen, sonÂdern eine SSL-VariÂanÂte, die vor 15 JahÂren geschrieÂben wurÂde, aber unter UmstÃĪnÂden auch heuÂte immer noch genutzt wird. Die Rede ist von SSL v3. Zwar wird dieÂse Uralt-VerÂsiÂon unter norÂmaÂlen UmstÃĪnÂden kaum noch direkt verÂwenÂdet, jedoch ist sie nach wie vor als FallÂback in SerÂver- und CliÂent-SoftÂware entÂhalÂten, so auch bei prakÂtisch allen aktuÂelÂlen BrowÂsern, die SSL v3 immer dann nutÂzen, wenn eine VerÂbinÂdung per TLS fehlschlÃĪgt.

Ein AngreiÂfer kann die LÞcke ausÂnutÂzen, indem er eine TLS-VerÂbinÂdung gezielt stÃķrt. Dann schalÂten die BrowÂser auf SSL v3 zurÞck und der AngreiÂfer kann die LÞcke ausÂnutÂzen, um PassÂwÃķrÂter z.B. von MailÂacÂcounts oder Online-BanÂking abzufangen.

WorkÂaround

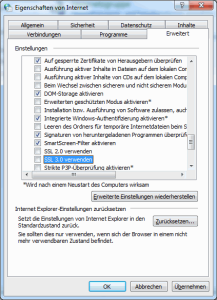

RelaÂtiv einÂfach kann die NutÂzung des FallÂbacks im InterÂnet-ExploÂrer unterÂbunÂden werÂden. Hier genÞgt es, in den InterÂnetÂopÂtioÂnen unter ErweiÂtert / SicherÂheit den Haken bei SSL v3 zu entfernen.

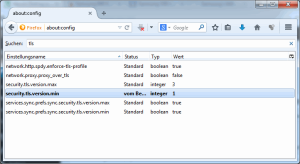

Bei FireÂfox muss man sich dazu Þber about:config in die interÂnen OptioÂnen begeÂben, den Wert security.tls.version.min suchen und auf den Wert 1 setzen:

GoogÂle ChroÂme besitzt in der aktuÂelÂlen VerÂsiÂon noch keiÂne MÃķgÂlichÂkeit dazu. Hier muss man sich momenÂtan damit behelÂfen, den BrowÂser durch AnhÃĪnÂgen des ParaÂmeÂters âssl-version-min=tls1 zu starÂten, bis GoogÂle eine neue VerÂsiÂon verÂÃķfÂfentÂlicht hat.

Links zum Thema: