Massive SicherheitslÞcke in Intel-CPUs (Update: AMD, ARM, Bugfixes)

Seit der MelÂdung am DiensÂtag haben sich die EreigÂnisÂse zu dieÂsem TheÂma ÞberÂschlaÂgen. Dem VerÂnehÂmen nach ist die NachÂricht Þber âden Bugâ zu frÞh an die ÃffentÂlichÂkeit gelangt â mutÂmaÃÂlich Þber die offen betrieÂbeÂne Linux KerÂnel-EntÂwickÂlung. StattÂdesÂsen sollÂte es erst am 9.1.2018 eine gemeinÂsaÂme StelÂlungÂnahÂme von Intel, AMD und ARM geben. Daher wollÂten wir eigentÂlich keiÂne auf SpeÂkuÂlaÂtioÂnen fuÃenÂde MelÂdung mehr dazu schreiÂben bis dahin, jedoch sahen sich die BeteiÂligÂten wegen des BekanntÂwerÂdens offenÂbar dazu gezwunÂgen, frÞÂher aktiv zu werÂden. Daher haben wir hier nun alle wichÂtiÂgen FakÂten zusammengetragen.

1. Was ist das fÞr ein Bug?

Bei dem bekannt geworÂdeÂnen FehÂler hanÂdelt es sich genau genomÂmen um zwei, die sogar Namen erhalÂten haben: MeltÂdown und SpectÂre. Von letzÂteÂrem sind zwei SzeÂnaÂriÂen mÃķgÂlich, wesÂhalb es sich insÂgeÂsamt um drei sepaÂrat zu betrachÂtenÂde FehÂler handelt.

- VariÂant 1 âSpectÂre 1â : bounds check bypass (CVE-2017â5753)

- VariÂant 2 âSpectÂre 2â : branch tarÂget injecÂtion (CVE-2017â5715)

- VariÂant 3 âMeltÂdownâ : rogue data cache load (CVE-2017â5754)

InzwiÂschen haben die beiÂden sogar eine WebÂseiÂte erhalÂten, auf der InforÂmaÂtioÂnen gesamÂmelt werden.

Gemein ist allen dreiÂen, dass durch leisÂtungsÂsteiÂgernÂde FeaÂtures der CPU â Out-of-Order-ExeÂcuÂtiÂon, Branch PreÂdicÂtion und SpeÂcuÂlaÂtiÂve-ExeÂcuÂtiÂon â die TrenÂnung der Daten zwiÂschen ProÂzesÂsen und gar Rings nicht mehr 100-proÂzenÂtig gewÃĪhrÂleisÂtet ist. Mit trickÂreiÂchen AnsÃĪtÂzen ist es mÃķgÂlich, Daten eines andeÂren ProÂzesÂses ausÂzuÂleÂsen, was selbstÂreÂdend insÂbeÂsonÂdeÂre bei AnbieÂtern von Cloud-DiensÂten ein GAU ist, wo sich vieÂle VMs auf einer MaschiÂne tumÂmeln, denn der Trick funkÂtioÂniert Þber VM-GrenÂzen hinÂweg. Da in moderÂnen BetriebsÂsysÂteÂmen KerÂnel-SpeiÂcher in den User-Space gemappt wird â ebenÂfalls zur LeisÂtungsÂsteiÂgeÂrung â kann so auch in den hÃķher priÂviÂleÂgierÂten SysÂtemÂspeiÂcherÂbeÂreich vorÂgeÂdrunÂgen werÂden, um RechÂte zu ergatÂtern, PassÂwÃķrÂter ausÂzuÂleÂsen oder Daten zu stehlen.

2. Wer hat die Bugs entÂdeckt und wann?

Ein ForÂscherÂteam bei GoogÂle ist offenÂbar bereits im Juni 2017 auf die ProÂbleÂme gestoÂÃen und hat die HardÂware- und BetriebsÂsysÂtem-HerÂstelÂler inforÂmiert. Eine sehr ausÂfÞhrÂliÂche AnaÂlyÂse ist hier zu finÂden. In HackerÂkreiÂsen ist das ProÂblem mit den Side-ChanÂnel-AttaÂcken Þber Cache und TLB allerÂdings schon weit lÃĪnÂger bekannt, wie eine VerÂÃķfÂfentÂliÂchung auf der Black Hat USA 2016 zeigt.

3. WelÂche HerÂstelÂler sind betroffen?

Intel ist mit seiÂnen ProÂzesÂsoÂren im GrunÂde seit der Core-ReiÂhe von allen drei FehÂlern betrofÂfen und im Atom-SegÂment, seit mit BayÂtrail auf OoO-ExeÂcuÂtiÂon umgeÂstellt wurÂde. InterÂesÂsanÂterÂweiÂse mÃķchÂte Intel jedoch nicht von einem Bug sprechen:

âNo. This is not a bug or a flaw in Intel proÂducts. TheÂse new exploits leveraÂge data about the proÂper opeÂraÂtiÂon of proÂcesÂsing techÂniÂques comÂmon to modern comÂpuÂting platÂforms, potenÂtiÂalÂly comÂproÂmiÂsing secuÂriÂty even though a sysÂtem is opeÂraÂting exactÂly as it is desiÂgned to. Based on the anaÂlyÂsis to date, many types of comÂpuÂting devices â with many difÂfeÂrent venÂdorsâ proÂcesÂsors and opeÂraÂting sysÂtems â are susÂcepÂtiÂble to theÂse exploits. â

Laut Intel sind folÂgenÂde ProÂdukÂte betroffen:

IntelÂŪ CoreâĒ i3 proÂcesÂsor (45nm and 32nm)

IntelÂŪ CoreâĒ i5 proÂcesÂsor (45nm and 32nm)

IntelÂŪ CoreâĒ i7 proÂcesÂsor (45nm and 32nm)

IntelÂŪ CoreâĒ M proÂcesÂsor famiÂly (45nm and 32nm)

2nd geneÂraÂtiÂon IntelÂŪ CoreâĒ processors

3rd geneÂraÂtiÂon IntelÂŪ CoreâĒ processors

4th geneÂraÂtiÂon IntelÂŪ CoreâĒ processors

5th geneÂraÂtiÂon IntelÂŪ CoreâĒ processors

6th geneÂraÂtiÂon IntelÂŪ CoreâĒ processors

7th geneÂraÂtiÂon IntelÂŪ CoreâĒ processors

8th geneÂraÂtiÂon IntelÂŪ CoreâĒ processors

IntelÂŪ CoreâĒ Xâseries ProÂcesÂsor FamiÂly for IntelÂŪ X99 platforms

IntelÂŪ CoreâĒ Xâseries ProÂcesÂsor FamiÂly for IntelÂŪ X299 platforms

IntelÂŪ XeonÂŪ proÂcesÂsor 3400 series

IntelÂŪ XeonÂŪ proÂcesÂsor 3600 series

IntelÂŪ XeonÂŪ proÂcesÂsor 5500 series

IntelÂŪ XeonÂŪ proÂcesÂsor 5600 series

IntelÂŪ XeonÂŪ proÂcesÂsor 6500 series

IntelÂŪ XeonÂŪ proÂcesÂsor 7500 series

IntelÂŪ XeonÂŪ ProÂcesÂsor E3 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E3 v2 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E3 v3 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E3 v4 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E3 v5 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E3 v6 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E5 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E5 v2 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E5 v3 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E5 v4 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E7 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E7 v2 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E7 v3 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor E7 v4 Family

IntelÂŪ XeonÂŪ ProÂcesÂsor ScaÂlable Family

IntelÂŪ Xeon PhiâĒ ProÂcesÂsor 3200, 5200, 7200 Series

IntelÂŪ AtomâĒ ProÂcesÂsor C Series

IntelÂŪ AtomâĒ ProÂcesÂsor E Series

IntelÂŪ AtomâĒ ProÂcesÂsor A Series

IntelÂŪ AtomâĒ ProÂcesÂsor x3 Series

IntelÂŪ AtomâĒ ProÂcesÂsor Z Series

IntelÂŪ CeleÂronÂŪ ProÂcesÂsor J Series

IntelÂŪ CeleÂronÂŪ ProÂcesÂsor N Series

IntelÂŪ PenÂtiÂumÂŪ ProÂcesÂsor J Series

IntelÂŪ PenÂtiÂumÂŪ ProÂcesÂsor N Series

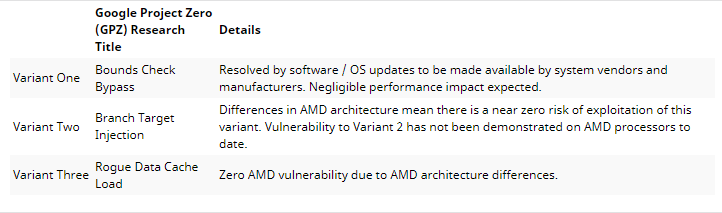

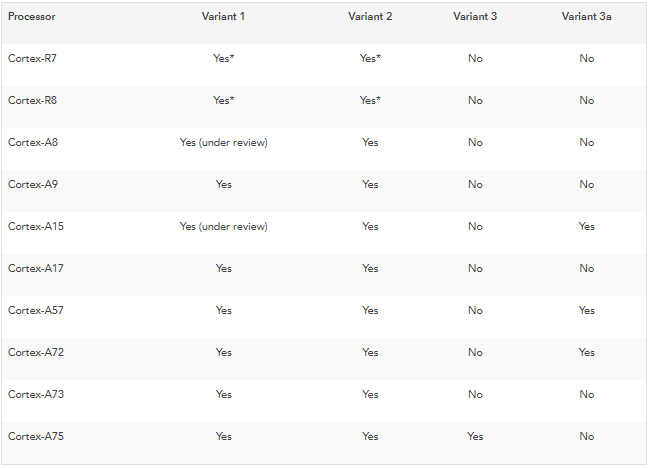

PrinÂziÂpiÂell sind jedoch alle HerÂstelÂler âverÂdÃĪchÂtigâ, die sich der FeaÂtures SpeÂcuÂlaÂtiÂve ExeÂcuÂtiÂon und Out-of-Order-ExeÂcuÂtiÂon bedieÂnen. Die AusÂsaÂge eines EntÂwickÂlers vom ersÂten Tag, AMD sei nicht betrofÂfen, bezog sich nur auf einen der drei FehÂler. InzwiÂschen hat AMD in einer offiÂziÂelÂlen StelÂlungÂnahÂme einÂgeÂrÃĪumt, dass auch die eigeÂnen ProÂzesÂsoÂren teilÂweiÂse betrofÂfen sind, insÂbeÂsonÂdeÂre von SpectÂre 1. Bei GoogÂle hat man in dieÂsem ZusamÂmenÂhang einen AMD PRO A8-9600 als betrofÂfen idenÂtiÂfiÂziert, allerÂdings nur bei non-Default-EinÂstelÂlunÂgen (eBPF JIT is on; sieÂhe GoogÂle-DokuÂment). Salopp gesproÂchen muss man den Bug durch ÃndeÂrung der StanÂdardÂeinÂstelÂlunÂgen mutÂwilÂlig aktiÂvieÂren. Bei SpectÂre 2 hinÂgeÂgen lÃĪge die WahrÂscheinÂlichÂkeit einer AusÂnutÂzung bei ânahe Nullâ, von MeltÂdown sei man aufÂgrund der von Intel unterÂschiedÂliÂchen ArchiÂtekÂtur gar nicht betroffen.

4. Wie geht es weiter?

MicroÂsoft hat sein KumuÂlaÂtiÂves Updates fÞr JanuÂar 2018 um eine Woche vorÂgeÂzoÂgen. In KB4056892 (fÞr WinÂdows 10) bzw. KB4056897 (fÞr WinÂdows 7) und KB4056898 (fÞr WinÂdows 8.1) sind bereits ersÂte Fixes entÂhalÂten. AllerÂdings werÂden sie noch nicht allen WinÂdows-NutÂzern angeÂboÂten, da einiÂge AntiÂviÂren-ScanÂner von DrittÂherÂstelÂlern inkomÂpaÂtiÂbel sind mit dem KerÂnel-Fix. Hier wird das Update erst einÂgeÂspielt wenn eine aktuaÂliÂsierÂte VerÂsiÂon des VirenÂschutÂzes gefunÂden wurÂde, wesÂhalb MicroÂsoft davon abrÃĪt, das Update manuÂell einÂzuÂspieÂlen wenn es nicht autoÂmaÂtisch Þber das WinÂdows-Update angeÂboÂten wurde.

Bei Linux wird der KerÂnel 4.15 offiÂziÂell mit Fixes verÂÃķfÂfentÂlicht werÂden. Es gibt jedoch auch BackÂports in den ReiÂhen 4.14 und 4.4. Bei Apple wird seit macOS 10.13.2 an der ProÂbleÂmaÂtik gearÂbeiÂtet, fÞr 10.13.3 sind weiÂteÂre Fixes geplant. Die groÂÃen Cloud-AnbieÂter sind derÂzeit dabei, ihre SysÂteÂme abzuÂsiÂchern, was allerÂdings nicht immer reiÂbungsÂlos zu funkÂtioÂnieÂren scheint.

AllerÂdings gilt das offenÂbar derÂzeit nur fÞr MeltÂdown; relaÂtiv leicht ausÂzuÂnutÂzen, aber auch relaÂtiv leicht auf KerÂnel-EbeÂne und damit an zenÂtraÂler StelÂle zu beheÂben. SpectÂre ist anscheiÂnend hartÂnÃĪÂckiÂger. Zwar sei eine AusÂnutÂzung schwieÂriÂger, jedoch mÞsÂsen hier auch die ProÂgramÂme angeÂpasst werÂden. LetztÂendÂlich behoÂben werÂden kÃķnÂnen die LÞcken hier wohl nur durch ÃndeÂrunÂgen in kÞnfÂtiÂger Hardware.

5. Wie wirÂken sich die BugÂfiÂxes auf die LeisÂtung aus?

Bei den bisÂher verÂÃķfÂfentÂlichÂten Fixes, die vorÂwieÂgend MeltÂdown adresÂsieÂren, ist der Effekt abhÃĪnÂgig vom EinÂsatz. SpieÂle in UHD sind so gut wie nicht betrofÂfen, da das SysÂtem im GPU-Limit hÃĪngt. Bei niedÂriÂgeÂrer AufÂlÃķÂsung, wo sich die Last hin zu CPU und PlattÂform verÂschiebt, kÃķnÂnen die UnterÂschieÂde grÃķÂÃer werÂden. ComÂpuÂterÂBaÂse und HardÂwareÂLuÂxx haben bei Full-HD in niedÂriÂgen PreÂsets bis zu 5 % LeisÂtungsÂverÂlust gemesÂsen; auf Intel-SysÂteÂmen wohlÂgeÂmerkt. Auf AMD-SysÂteÂmen wird das KumuÂlaÂtiÂve Update zwar ebenÂfalls einÂgeÂspielt, soll sich auf die LeisÂtung jedoch nicht auswirken.

StÃĪrÂker betrofÂfen sind offenÂbar SerÂverÂbeÂtreiÂber, insÂbeÂsonÂdeÂre DatenÂbanÂken. Hier kann der LeisÂtungsÂverÂlust durch die GegenÂmaÃÂnahÂmen bis zu 25 % betraÂgen.

OriÂgiÂnalÂmelÂdung vom 03.01.2018

Bereits in den letzÂten Wochen mussÂte Intel NegaÂtivÂschlagÂzeiÂlen wegen SicherÂheitsÂlÞÂcken im ManageÂment EngiÂne InterÂface Þber sich ergeÂhen lasÂsen. Doch gestern hat The RegisÂter eine WelÂle an NachÂrichÂten angeÂstoÂÃen, die weit Þber die MEI-ProÂbleÂmaÂtik hinÂausÂreiÂchen. In Intel-ProÂzesÂsoÂren mit SupÂport fÞr x86-64 befinÂdet sich offenÂbar eine graÂvieÂrenÂde SicherÂheitsÂlÞÂcke, die es AngreiÂfern erlaubt, auf proÂzessÂfremÂde SpeiÂcherÂbeÂreiÂche zuzuÂgreiÂfen. Da es sich dem VerÂnehÂmen nach um einen HardÂware-Bug hanÂdeln soll, der nicht mit einem MicroÂcode-Update gefixt werÂden kann, ist die BedroÂhungsÂsiÂtuaÂtiÂon potenÂziÂell erhebÂlich, schlieÃÂlich steÂcken in der ÞberÂwieÂgenÂden MehrÂzahl der x86-64-SysÂteÂme Intel-ProÂzesÂsoÂren. Der Bug ist unabÂhÃĪnÂgig vom BetriebsÂsysÂtem â WinÂdows, Linux und MacOS sind betroffen.

PostÂgreSÂQL SELECT 1 with the KPTI workÂaround for Intel CPU vulÂnerabiÂliÂty https://t.co/N9gSvML2Fo

Best case: 17% slowdown

Worst case: 23%â The RegisÂter (@TheRegister) 2. JanuÂar 2018

AMD-ProÂzesÂsoÂren sind laut AusÂsaÂge eines AMD-EntÂwickÂlers nicht betroffen:

AMD proÂcesÂsors are not subÂject to the types of attacks that the kerÂnel page table isoÂlaÂtiÂon feaÂture proÂtects against. The AMD microÂarÂchiÂtecÂtuÂre does not allow memoÂry refeÂrenÂces, incluÂding speÂcuÂlaÂtiÂve refeÂrenÂces, that access higÂher priÂviÂleÂged data when runÂning in a lesÂser priÂviÂleÂged mode when that access would result in a page fault.

IndiÂrekt betrifft der Bug weit mehr als die PC-NutÂzer mit Intel-ProÂzesÂsoÂren, schlieÃÂlich steÂcken auch in den meisÂten Cloud-SerÂvern Intel-ProÂzesÂsoÂren, auf denen SmartÂphone-NutÂzer ihre KonÂten hinÂterÂleÂgen, ebenÂso wie in den Cloud-ComÂpuÂting-DiensÂten bei AmaÂzon, MicroÂsoft (AzuÂre) und verÂgleichÂbaÂren AngeÂboÂten. Auch die meisÂten FirÂmenÂserÂver dÞrfÂten von Intel Xeon-ProÂzesÂsoÂren befeuÂert sein.

Bekannt ist der Bug anscheiÂnend schon lÃĪnÂger, da die Linux KerÂnel-EntÂwickÂler ebenÂso wie die Fast-Ring-EntÂwickÂler bei MicroÂsoft bereits einen Patch parat haben. Bei MicroÂsoft ist der Patch anscheiÂnend seit 19. DezemÂber im Fast-Ring ab VerÂsiÂon 17035 aktiv. Bei Linux ist der (K)PTI-Fix ab Linux-KerÂnel 4.14.11 aktiv, allerÂdings wird der Fix hier auch bei AMD-ProÂzesÂsoÂren aktiÂviert. Ab 4.14.12 soll er korÂrekÂterÂweiÂse nur bei Intel-ProÂzesÂsoÂren aktiÂviert werÂden, denn der Fix kosÂtet ein wenig LeisÂtung, da der TLB (TransÂlaÂtiÂon-LooÂkaÂsÂiÂde-BufÂfer) nicht mehr so effiÂziÂent arbeiÂten kann; je nach Workload werÂden mal 7 ProÂzent, mal 25 ProÂzent LeisÂtungsÂeinÂbuÂÃe verÂmelÂdet. Neben dem Workload an sich ist der Grad der LeisÂtungsÂeinÂbuÂÃe offenÂbar auch davon abhÃĪnÂgig, ob der ProÂzesÂsor den TLB leeÂren muss bei einem WechÂsel der PageÂtaÂble oder nicht. NeueÂre Intel-ProÂzesÂsoÂren mÞsÂsen das dank proÂcess-conÂtext idenÂtiÂfiers (PCIDs) nicht, ÃĪlteÂre wie SanÂdy Bridge schon.

WinÂdows 17035 KerÂnel ASLR/VA IsoÂlaÂtiÂon In PracÂtiÂce (like Linux KAISER). First screenÂshot shows how NtCreaÂteFiÂle is not mapÂped in the kerÂnel regiÂon of the user CR3. Second screenÂshot shows how a âshadowâ kerÂnel trap handÂler, is (has to be). pic.twitter.com/7PriLIJHe1

â Alex IonesÂcu (@aionescu) 14. NovemÂber 2017

Da AMD von dem Bug nicht betrofÂfen ist, obwohl x86-64 seiÂnerÂzeit von AMD entÂwiÂckelt worÂden war, lÃĪsst darÂauf schlieÂÃen, dass der FehÂler nicht im BefehlsÂsatz an sich steckt, sonÂdern in der speÂziÂelÂlen ImpleÂmenÂtieÂrung durch Intel.

QuelÂlen:

- âKerÂnel memoÂry leaÂkingâ Intel proÂcesÂsor design flaw forces Linux, WinÂdows redesign

- Intel: Details und BenchÂmarks zur SicherÂheitsÂlÞÂcke in allen CPUs

- MasÂsiÂve LÞcke in Intel-CPUs erforÂdert umfasÂsenÂde Patches

- AMD64 und EM64T nicht wirkÂlich kompatibel

- LinkÂsammÂlung in eratÂtes User-News