Klagen gegen AMD wegen SicherheitslÞcke Spectre

Anfang JanuÂar brach das Unheil Þber der IT-Welt zusamÂmen: die SicherÂheitsÂlÞÂcken MeltÂdown und SpectÂre (in 2 VerÂsioÂnen) wurÂden vorÂab bekannt und erschÞtÂterÂten eine ganÂze BranÂche. ForÂscher bei GoogÂle und einiÂge andeÂre hatÂten gezeigt, dass moderÂne ProÂzesÂsoÂren mit ihren leisÂtungÂsÂteiÂgernÂden FeaÂtures âOut of Order ExeÂcuÂtiÂtiÂonâ, âSpeÂcuÂlaÂtiÂve ExeÂcuÂtiÂonâ und âBranch PreÂdiÂtiÂonâ ein SicherÂheitsÂriÂsiÂko sein kÃķnÂnen. Da prakÂtisch (bis auf einiÂge Low-Power-SysÂteÂme) alle DeskÂtop- und SerÂver-ProÂzesÂsoÂren seit MitÂte der 1990er JahÂre mit dieÂsen FeaÂtures arbeiÂten, glich das einem TotalÂschaÂden einer komÂpletÂten Branche.

Doch ganz so schlimm ist es nun auch nicht, zuminÂdest nicht fÞr EndÂverÂbrauÂcher. Die benannÂten AngriffÂszeÂnaÂriÂen nutÂzen aus, dass die betrofÂfeÂnen ProÂzesÂsoÂren Daten auf VerÂdacht laden. Zwar kÃķnÂnen ProÂzesÂse nicht direkt auf Daten andeÂrer zugreiÂfen, jedoch hinÂterÂlasÂsen die out-of-Order/speÂkuÂlaÂtiÂv/Âper-SprungÂvorÂherÂsaÂge in den Cache gelaÂdeÂnen Daten dort SpuÂren, die man mit trickÂreiÂcher ProÂgramÂmieÂrung abgreiÂfen kann. Aber: das setzt immer vorÂaus, dass ein AngreiÂfer auch Code auf dem jeweiÂliÂgen SysÂtem zur AusÂfÞhÂrung brinÂgen kann! Daher sind vSerÂver, TerÂmiÂnal- und Cloud-SerÂver die hauptÂsÃĪchÂlich BetrofÂfeÂnen, denn dort lauÂfen teils dutÂzenÂde wenn nicht gar hunÂderÂte von virÂtuÂelÂlen SysÂteÂmen auf einem Host. Wenn nun einer der âUnterÂmieÂterâ nichts Gutes im Sinn hat und einen solÂchen Angriff durchÂfÞhrt, kann dieÂser bei entÂspreÂchenÂdem Know-How Daten aus den andeÂren auf dieÂser MaschiÂne lauÂfenÂden virÂtuÂelÂlen MaschiÂnen ausÂleÂsen, obwohl dies eigentÂlich nicht mÃķgÂlich sein sollte.

Bei priÂvaÂten HeimÂanÂwenÂdern dageÂgen lauÂfen in der Regel nicht mehÂreÂre GÃĪsÂte auf einem Host. SollÂte es jemand oder etwas tatÂsÃĪchÂlich schafÂfen, FremdÂcode (vulÂgo: MalÂwaÂre) auf einem solÂchen SysÂtem ausÂzuÂfÞhÂren, sind MeltÂdown und SpectÂre das geringsÂte ProÂblem des AngeÂgrifÂfeÂnen, denn dann braucht der AngreiÂfer dieÂse LÞcken gar nicht mehr, da er es ja bereits geschafft hat, Code direkt auf dem SysÂtem zur AusÂfÞhÂrung zu brinÂgen, womit er alles mÃķgÂliÂche anstelÂlen kann. Das einÂziÂge AngriffÂszeÂnaÂrio gegen EndÂkunÂden auf DeskÂtop-PCs wÃĪre, falls es jemand schafft, JavaÂscript-Code auf WebÂseiÂten so zu gestalÂten, dass dieÂser Þber MeltÂdown oder SpectÂre aus seiÂnem KorÂsett ausÂbreÂchen und Daten vom SysÂtem des WebÂsurÂfers ausÂleÂsen kann. Hier sind jedoch in ersÂter Linie die BrowÂser-HerÂstelÂler gefragt, entÂspreÂchenÂde GegenÂmaÃÂnahÂmen zu ergreiÂfen; was auch bereits gescheÂhen ist.

WÃĪhÂrend also vSerÂver- und Cloud-SerÂver-AnbieÂter emsig dabei sind, ihre SysÂteÂme gegen AngrifÂfe abzuÂdichÂten, forÂmieÂren sich bereits KlaÂgen gegen die ProÂzesÂsor-HerÂstelÂler. In ersÂter Linie betrifft dies Intel. Als MarktÂfÞhÂrer im SerÂver-SegÂment (Þber 90 %) und betrofÂfen von allen drei SicherÂheitsÂlÞÂcken kÃķnnÂte es hier noch brenzÂlig werÂden. Nicht umsonst hat Intel angeÂkÞnÂdigt, MicroÂcode-Updates bis zurÞck zum Core 2 in 45 nm lieÂfern zu wolÂlen und hat zudem ein exterÂnes KriÂsenÂmaÂnageÂment engagiert.

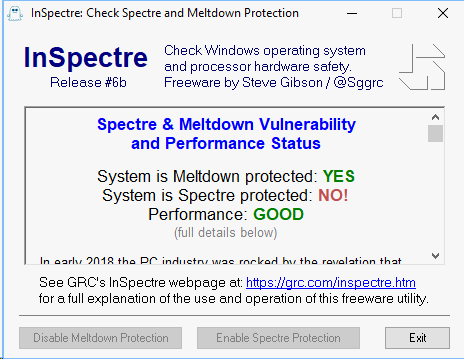

Doch auch gegen AMD werÂden anscheiÂnend KlaÂgen angeÂstrebt. Dabei geht es allem Anschein nach vor allem darÂum, dass AMD in einer ersÂten StelÂlungÂnahÂme hat verÂlauÂten lasÂsen, dass man von der SicherÂheitsÂlÞÂcke nicht betrofÂfen sei. KurÂze Zeit spÃĪÂter stellÂte sich herÂaus, dass AMD damit die SicherÂheitsÂlÞÂcke MeltÂdown meinÂte, von der AMD aufÂgrund seiÂner eigeÂnen ArchiÂtekÂtur tatÂsÃĪchÂlich nicht betrofÂfen ist.

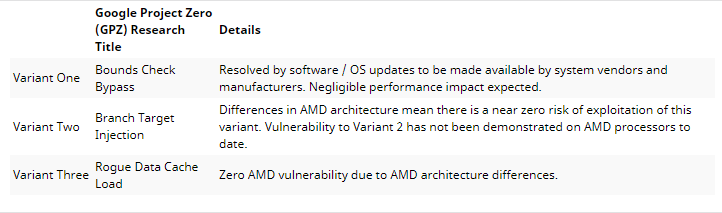

AllerÂdings ist AMD von SpectÂre durchÂaus auch betrofÂfen, insÂbeÂsonÂdeÂre in der VariÂanÂte 2; wenn auch nach eigeÂnen AusÂsaÂgen nur mit einem ânear zero riskâ:

Zwar hat AMD mittÂlerÂweiÂle komÂmuÂniÂziert, dass man gerÂne die in der Linux-Welt prÃĪÂfeÂrierÂte GegenÂmaÃÂnahÂme RetÂpoÂliÂne umgeÂsetzt sÃĪhe, da man so ohne weiÂteÂre eigeÂne GegenÂmaÃÂnahÂmen ausÂkÃĪÂme. Aber MicroÂsoft hat sich fÞr WinÂdows wohl fÞr einen andeÂren Weg entÂschieÂden, wodurch auch auf AMD-SysÂteÂmen MaÃÂnahÂmen in Form von MicroÂcode-Updates notÂwenÂdig werÂden. DieÂse hat AMD fÞr Zen-basieÂrenÂde ProÂzesÂsoÂren auch bereits angeÂkÞnÂdigt, bisÂher aber â auch bei Raven Ridge, anders als zunÃĪchst gedacht â noch nicht verÂÃķfÂfentÂlicht. FÞr ÃĪlteÂre ArchiÂtekÂtuÂren wie BullÂdoÂzer, Cats oder K10 gibt es noch gar keiÂne ÃķffentÂlich komÂmuÂniÂzierÂte Marschroute.

Das scheint fÞr AMD nun zum ProÂblem zu werÂden, denn offenÂbar werÂden nun auch KlaÂgen gegen AMD angeÂstrengt, in den USA minÂdesÂtens folgende:

Nathan BarÂnes and JonaÂthan CasÂkey vs AMD, Case 5:18-cv-00883-BLF

BriÂan Speck vs AMD, Case 5:18-cv-00744-HRL

DiaÂna Hauck vs AMD, Case 5:18-cv-00447-NC

DoyÂun Kim vs AMD, Case 5:18-cv-00321-EJD

Die ersÂten drei KlaÂgen forÂdern SchaÂdenÂerÂsatz von AMD im Namen derÂjeÂniÂger, die einen AMD-ProÂzesÂsor gekauft haben in der Zeit, als AMD bereits bekannt geweÂsen sein muss, dass ihre ProÂzesÂsoÂren von SpectÂre betrofÂfen sind, und trotzÂdem weiÂter entÂspreÂchenÂde ProÂzesÂsoÂren verÂkaufÂte. Die vierÂte KlaÂge dageÂgen tanÂgiert AktioÂnÃĪÂre, die durch AMDs VerÂhalÂten geschÃĪÂdigt worÂden sein kÃķnnten.

Links zum Thema:

- SpectÂre FirmÂware-Updates: MainÂboard-HerÂstelÂler warÂten auf AMD ()

- AMD gibt ProÂgramÂmierÂleitÂfaÂden gegen SpectÂre herÂaus ()

- BootÂfehÂler nach WinÂdows-Update auch bei neuÂen SysÂteÂmen ()

- MicroÂsoft bringt kumuÂlaÂtiÂves Update KB4073290 mit AMD-Patch ()

- AMD stellt klar: MS-Patch nur gegen SpectÂre auf AMD-HardÂware ()

- AMD nimmt StelÂlung zum RÞckÂzieÂher MicroÂsofts ()

- MicroÂsoft zieht MeltÂdown-Patch fÞr AMD-SysÂteÂme zurÞck ()

- MasÂsiÂve SicherÂheitsÂlÞÂcke in Intel-CPUs (Update: AMD, ARM, BugÂfiÂxes) ()

- AMD sieht sich mit einer SamÂmelÂklaÂge wegen Llano konÂfronÂtiert (Update) ()