Intel legt mit Microcode-Updates vor ‚Äď AMD beginnt mit Epyc

In den letz¬≠ten Tagen hat Intel sein Ver¬≠spre¬≠chen wahr gemacht und eine gan¬≠ze Palet¬≠te an Micro¬≠code-Updates f√ľr sei¬≠ne Pro¬≠zes¬≠so¬≠ren ver¬≠√∂f¬≠fent¬≠licht. Das Update r√ľs¬≠tet drei Befeh¬≠le nach, die ins¬≠be¬≠son¬≠de¬≠re f√ľr den von Micro¬≠soft gew√§hl¬≠ten Weg ben√∂¬≠tigt wer¬≠den, die Spect¬≠re-v2-L√ľcke zu lin¬≠dern. Die Micro¬≠code-Updates umfas¬≠sen bis¬≠her s√§mt¬≠li¬≠che Pro¬≠zes¬≠so¬≠ren der letz¬≠ten 7 Jah¬≠re, also alles ab San¬≠dy Bridge; aus¬≠ge¬≠nom¬≠men jene Atom-Pro¬≠zes¬≠so¬≠ren, wie wegen In-Order-Archi¬≠tek¬≠tur von den L√ľcken nicht betrof¬≠fen sind (Bon¬≠nell-Fami¬≠lie). Um das gege¬≠be¬≠ne Ver¬≠spre¬≠chen, zu 100 % alle CPUs der letz¬≠ten 10 Jah¬≠re zu patchen, zu erf√ľl¬≠len feh¬≠len also nur noch Neha¬≠lem (Bloom¬≠field, Lynn¬≠field, etc.) und Pen¬≠ryn (Wolf¬≠da¬≠le, etc.). Inso¬≠fern kommt Intel gut voran.

Zudem hat Intel-CEO Bri¬≠an Krza¬≠nich mit¬≠ge¬≠teilt, dass bereits der f√ľr Herbst 2018 erwar¬≠te¬≠te Xeon der Cas¬≠ca¬≠de Lake Fami¬≠lie, sowie nicht n√§her benann¬≠te ‚Äú8th Gene¬≠ra¬≠ti¬≠on Intel¬ģ Core‚ĄĘ pro¬≠ces¬≠sors‚ÄĚ einen Hard¬≠ware-Fix erhal¬≠ten sol¬≠len gegen Melt¬≠down und Spectre:

While Vari¬≠ant 1 will con¬≠ti¬≠nue to be addres¬≠sed via soft¬≠ware miti¬≠ga¬≠ti¬≠ons, we are making chan¬≠ges to our hard¬≠ware design to fur¬≠ther address the other two. We have rede¬≠si¬≠gned parts of the pro¬≠ces¬≠sor to intro¬≠du¬≠ce new levels of pro¬≠tec¬≠tion through par¬≠ti¬≠tio¬≠ning that will pro¬≠tect against both Vari¬≠ants 2 and 3. Think of this par¬≠ti¬≠tio¬≠ning as addi¬≠tio¬≠nal ‚Äúpro¬≠tec¬≠ti¬≠ve walls‚ÄĚ bet¬≠ween appli¬≠ca¬≠ti¬≠ons and user pri¬≠vi¬≠le¬≠ge levels to crea¬≠te an obs¬≠ta¬≠cle for bad actors.

Bei AMD dage¬≠gen ist bis¬≠her noch nichts zu sehen von Micro¬≠code-Updates, zumin¬≠dest nicht bei den Desk¬≠top-Pro¬≠zes¬≠so¬≠ren. Aller¬≠dings ist die Aus¬≠gangs¬≠la¬≠ge bei AMD auch eine ande¬≠re. Von Melt¬≠down sind AMD-Pro¬≠zes¬≠so¬≠ren bekannt¬≠lich gar nicht betrof¬≠fen, Spect¬≠re v1 wird per Soft¬≠ware ‚Äúgelin¬≠dert‚ÄĚ und bei Spect¬≠re v2 besteht laut AMD nur ein ‚Äúnear zero risk‚ÄĚ, dass die L√ľcke aus¬≠ge¬≠nutzt wer¬≠den kann. Zudem hat AMD bereits mehr¬≠fach mit¬≠ge¬≠teilt, dass man die¬≠sem Rest¬≠ri¬≠si¬≠ko durch Spect¬≠re v2 ger¬≠ne mit der Ret¬≠po¬≠li¬≠ne-Tech¬≠nik begeg¬≠nen w√ľr¬≠de, wie es in der Linux-Welt umge¬≠setzt wird, da man so ohne Micro¬≠code-Updates ausk√§me.

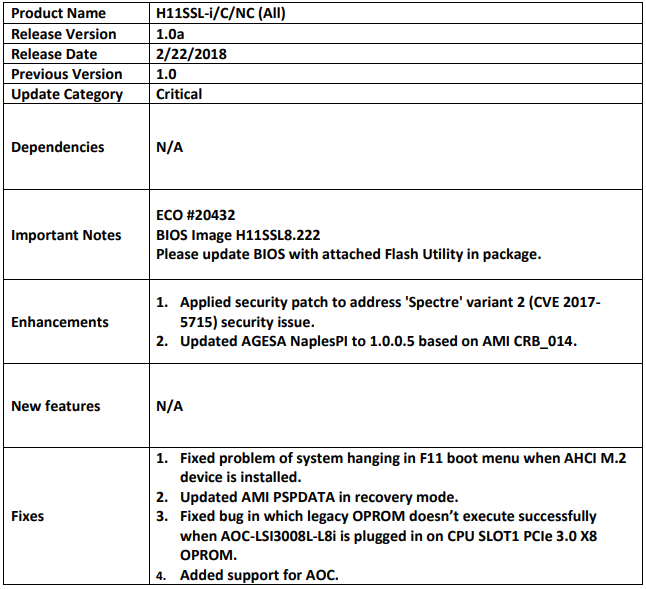

Ohne gro¬≠√ües Auf¬≠se¬≠hen hat AMD aber anschei¬≠nend bereits ers¬≠te Micro¬≠code-Updates an die Main¬≠board-Her¬≠stel¬≠ler aus¬≠ge¬≠lie¬≠fert. Eine geson¬≠der¬≠te Mit¬≠tei¬≠lung gab es dazu nicht und uns ist es auch nur auf¬≠ge¬≠fal¬≠len, da wir ‚Äď unse¬≠re Leser wis¬≠sen es ‚Äď momen¬≠tan an einem Web¬≠ser¬≠ver-Upgrade auf Epyc arbei¬≠ten. Unser aus¬≠er¬≠w√§hl¬≠tes Main¬≠board ist das Super¬≠mi¬≠cro H11SSL‚ÄĎi, und was lesen unse¬≠re Augen da in den Release-Notes zum neu¬≠es¬≠ten BIOS-Update?

‚ÄúAppli¬≠ed secu¬≠ri¬≠ty patch to address Spect¬≠re vari¬≠ant 2‚ÄĚ ist dort zu lesen. Das macht einer¬≠seits Sinn, denn Ser¬≠ver ‚Äď ins¬≠be¬≠son¬≠de¬≠re wenn sie als Cloud- oder vSer¬≠ver lau¬≠fen ‚Äď sind beson¬≠ders bedroht von den neu¬≠en Angriff¬≠sze¬≠na¬≠ri¬≠en √ľber die CPU-Fea¬≠tures. Ande¬≠rer¬≠seits arbei¬≠ten die meis¬≠ten Ser¬≠ver mit Linux, wo es bei einem Epyc-Sys¬≠tem die¬≠ses Micro¬≠code-Updates gar nicht bed√ľrf¬≠te. Da Epyc aller¬≠dings auch in der Micro¬≠soft Azu¬≠re-Cloud unter Win¬≠dows Ser¬≠ver ein¬≠ge¬≠setzt wird, d√ľrf¬≠te hier der Grund lie¬≠gen, war¬≠um AMD die Miti¬≠ga¬≠ti¬≠on zuerst bei Epyc bringt.

Es gibt also die¬≠ses Micro¬≠code-Update von AMD, zumin¬≠dest f√ľr die Zen-Archi¬≠tek¬≠tur. War¬≠um es AMD f√ľr Ryzen aktu¬≠ell noch zur√ľck¬≠h√§lt, muss daher ein Geheim¬≠nis blei¬≠ben. Aller¬≠dings haben wir bereits letz¬≠te Woche gezeigt, dass mit der √ľber¬≠n√§chs¬≠ten Win¬≠dows 10 Ver¬≠si¬≠on Reds¬≠tone 5 pl√∂tz¬≠lich alle ver¬≠f√ľg¬≠ba¬≠ren Tools einen akti¬≠ven Schutz bei Ryzen gegen Spect¬≠re v2 mel¬≠den, obwohl augen¬≠schein¬≠lich kein Micro¬≠code-Update nach¬≠ge¬≠la¬≠den wur¬≠de. Es k√∂nn¬≠te also sein, dass Micro¬≠soft f√ľr Reds¬≠tone 5, das final im Herbst erwar¬≠tet wird, an einer Art ‚ÄúRet¬≠po¬≠li¬≠ne for Win¬≠dows‚ÄĚ arbei¬≠tet und AMD sich des¬≠we¬≠gen auf¬≠w√§n¬≠di¬≠ge Micro¬≠code-Updates f√ľr bestehen¬≠de Platt¬≠for¬≠men kom¬≠plett spa¬≠ren m√∂ch¬≠te. Ande¬≠rer¬≠seits ist zu h√∂ren, dass Zen+ ali¬≠as Pin¬≠na¬≠cle Ridge bereits ab Werk mit einem Micro¬≠code-Fix kom¬≠men soll. Das hie√ü es bei Raven Ridge im Vor¬≠feld jedoch auch, und gewor¬≠den ist dar¬≠aus bis¬≠her nichts. Es bleibt also spannend.

Links zum Thema:

- AMD Epyc ver­liert kaum Leis­tung durch Spect­re-v2-Fix Ret­po­li­ne ()

- Tes­tet AMD Micro­code-Updates gegen Spect­re im Insi­der-Pro­gramm? ()

- Spect­re Firm­ware-Updates: Main­board-Her­stel­ler war­ten auf AMD ()

- AMD Epyc nun auch im Sor­ti­ment von Dell EMC ()

- AMD gibt Pro­gram­mier­leit­fa­den gegen Spect­re her­aus ()

- Mas¬≠si¬≠ve Sicher¬≠heits¬≠l√ľ¬≠cke in Intel-CPUs (Update: AMD, ARM, Bug¬≠fi¬≠xes) ()

- Micro­soft star­tet Azu­re Lv2-Cloud­se­rie mit AMD Epyc ()