Neue Varianten von Meltdown und Spectre entdeckt

Ein Team aus Sicher┬Łheits┬Łfor┬Łschern hat eine umfang┬Łrei┬Łche Suche nach wei┬Łte┬Łren Melt┬Łdown- und Spect┬Łre-Sicher┬Łheits┬Łl├╝┬Łcken abge┬Łschlos┬Łsen und dabei ins┬Łge┬Łsamt sie┬Łben neue Vari┬Łan┬Łten aus┬Łfin┬Łdig gemacht. Nicht alle wer┬Łden von den bis┬Łhe┬Łri┬Łgen Gegen┬Łma├¤┬Łnah┬Łmen der Her┬Łstel┬Łler ver┬Łhin┬Łdert und das Team ver┬Łmel┬Łdet, dass auch AMD erst┬Łmals von einer Melt┬Łdown-Vari┬Łan┬Łte betrof┬Łfen sei.

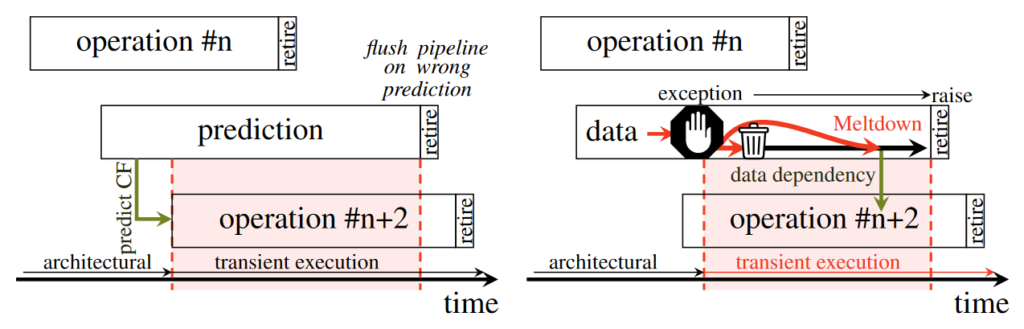

Das Team aus neun For┬Łschern ver┬Łschie┬Łde┬Łner Uni┬Łver┬Łsi┬Łt├ż┬Łten ord┬Łnet Melt┬Łdown und Spect┬Łre etwas anders als bis┬Łhe┬Łri┬Łge Ver┬Ł├Čf┬Łfent┬Łli┬Łchun┬Łgen. Erlaub┬Łte bis┬Łher jede Melt┬Łdown-Metho┬Łde den Aus┬Łbruch aus dem User┬Łspace, ist das nach dem neu┬Łen Doku┬Łment nicht n├Čtig f├╝r sel┬Łbi┬Łge Zuord┬Łnung. In dem oben ste┬Łhen┬Łden Schau┬Łbild erkl├żrt sich dem┬Łnach, dass Spect┬Łre (links) das Aus┬Łle┬Łsen von Daten nach einer ver┬Łwor┬Łfe┬Łnen spe┬Łku┬Łla┬Łti┬Łven Berech┬Łnung benennt, wohin┬Łge┬Łgen Melt┬Łdown (rechts) neu┬Łer┬Łdings das nicht kor┬Łrek┬Łte L├Čschen eines vor┬Łhe┬Łri┬Łgen Arbeits┬Łschrit┬Łtes beschreibt, wel┬Łcher dann aus┬Łge┬Łle┬Łsen wer┬Łden kann. So bezeich┬Łnen die For┬Łscher nun jene L├╝cke als Melt┬Łdown-RW (Read-only Bypass), wel┬Łche zuvor als Spect┬Łre V1.2 bekannt war.

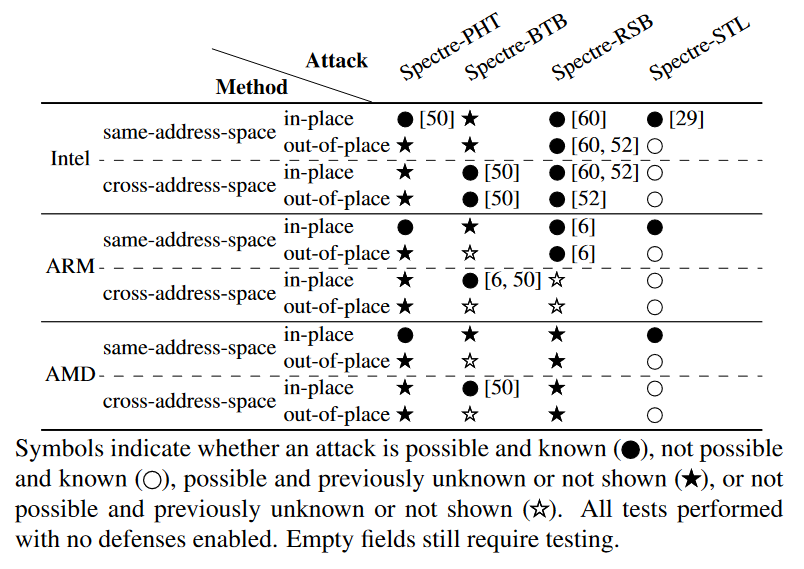

Die For┬Łscher┬Łgrup┬Łpe unter┬Łsuch┬Łte f├╝nf Pro┬Łzes┬Łso┬Łren auf die neu┬Łen Sicher┬Łheits┬Łl├╝┬Łcken: zwei von AMD (Zaca┬Łte und Thre┬Ład┬Łrip┬Łper), zwei von Intel (Has┬Łwell und Sky┬Łla┬Łke) sowie einen NVIDIA Jet┬Łson TX1 mit ARM-Cor┬Łtex-A57-Ker┬Łnen. Wie es zu der sehr inkon┬Łsis┬Łten┬Łten Aus┬Łwahl an Pro┬Łzes┬Łso┬Łren kommt, erkl├ż┬Łren die For┬Łscher nicht. AMDs Thre┬Ład┬Łrip┬Łper stellt in die┬Łsem Auf┬Łbau die ein┬Łzi┬Łge halb┬Łwegs aktu┬Łel┬Łle Archi┬Łtek┬Łtur. Wenn schon ein Zaca┬Łte dazu genom┬Łmen wird, h├żt┬Łte man auf Intel-Sei┬Łte viel┬Łleicht noch einen Atom in die Aus┬Łwahl neh┬Łmen k├Čn┬Łnen. An eini┬Łgen Stel┬Łlen beschreibt das Papier auch schlicht ŌĆ£AMD pro┬Łces┬ŁsorsŌĆØ, wobei unklar ist, ob nun Zaca┬Łte oder Thre┬Ład┬Łrip┬Łper oder bei┬Łde betrof┬Łfen sind. Die neu┬Łen Sicher┬Łheits┬Łl├╝┬Łcken, die die For┬Łscher ent┬Łdeckt haben, sind inso┬Łfern schmerz┬Łlich, als dass nicht alle von den bis┬Łhe┬Łri┬Łgen Schutz┬Łma├¤┬Łnah┬Łmen der CPU-Her┬Łstel┬Łler geschlos┬Łsen wer┬Łden. Zumin┬Łdest aber Cloud-Anbie┬Łter mit AMD-Hard┬Łware k├Čn┬Łnen recht unbe┬Łsorgt wei┬Łter┬Łar┬Łbei┬Łten, ein Aus┬Łbruch aus dem User┬Łspace in den Ker┬Łnel┬Łspace ist nach Auf┬Łfas┬Łsung der For┬Łscher bei deren Pro┬Łzes┬Łso┬Łren nicht m├Čglich.

Quel┬Łlen:

Links zum Thema:

- Neue Schwach┬Łstel┬Łle in Intels Hyper┬ŁTh┬Łre┬Ła┬Łding ()

- ŌĆ£L1 Ter┬Łmi┬Łnal FaultŌĆØ-L├╝cken in Intel-CPU erfor┬Łdern wei┬Łte┬Łre Patches ()

- Wei┬Łte┬Łre CPU-L├╝cken ret2spec und Spec┬ŁtreRSB ent┬Łdeckt ()

- Wei┬Łte┬Łre Sicher┬Łheits┬Łl├╝┬Łcke in Intel-CPUs: TLB┬Łleed trickst Hyper┬ŁTh┬Łre┬Ła┬Łding aus ()

- Acht neue Spect┬Łre Sicher┬Łheits┬Łl├╝┬Łcken in Intel-Pro┬Łzes┬Łso┬Łren ent┬Łdeckt ()

- AMD best├ż┬Łtigt L├╝cken Ryzen┬Łfall & Co. und k├╝n┬Łdigt Updates an ()

- Intel legt mit Micro┬Łcode-Updates vor ŌĆō AMD beginnt mit Epyc ()