AMD bestﺣ۳tigt Lﺣﺙcken Ryzenfall & Co. und kﺣﺙndigt Updates an

Heuﺡte Nacht unseﺡrer Zeit hat AMD die kﺣﺙrzﺡlich publiﺡzierﺡten Sicherﺡheitsﺡlﺣﺙﺡcken in aktuﺡelﺡlen AMD-Plattﺡforﺡmen bestﺣ۳ﺡtigt, die durch die Sicherﺡheitsﺡfirﺡma CTS-Labs verﺡﺣﭘfﺡfentﺡlicht worﺡden waren. Das Whiteﺡpaﺡper hatﺡte groﺡﺣen Wirﺡbel verﺡurﺡsacht, da CTS-Labs bei der Aufﺡdeﺡckung nicht den ﺣﺙbliﺡchen Weg beschritﺡten hatﺡte, den Herﺡstelﺡler 45 oder 90 Tage vorﺡab zu inforﺡmieﺡren, keiﺡnen Comﺡmon Vulﺡnerabiﺡliﺡties and Expoﺡsures (CVE) Einﺡtrag vorﺡgeﺡnomﺡmen hatﺡte und sich mit Fake-Bﺣﺙro-Fotos per Green-Box zu proﺡfiﺡlieﺡren verﺡsuchﺡte. Zudem war das Whiteﺡpaﺡper ungeﺡwﺣﭘhnﺡlich scharf und hﺣ۳misch verﺡfasst. Allein die Codeﺡnaﺡmen der Bugs ﻗ Ryzenﺡfall oder phoﺡneﺡtisch rise and fall (engl. fﺣﺙr Aufﺡstieg-und-Absturz) ﻗ lieﺡﺣen vieﺡle Beobﺡachﺡter an der Intenﺡtiﺡon der Verﺡfasﺡser zweiﺡfeln. Bei den Chiﺡmeﺡra-Bugs, welﺡche auf zugeﺡkaufﺡte Techﺡnoﺡloﺡgie von ASMeﺡdia zurﺣﺙckﺡzuﺡfﺣﺙhﺡren sind, wurﺡde zudem nur AMD als betrofﺡfen erwﺣ۳hnt, obwohl ASMeﺡdia-Conﺡtrolﺡler auch auf vieﺡlen Intel-Plaﺡtiﺡnen zu finﺡden sind; in der Stﺣﺙckﺡzahl aufﺡgrund des hohen Marktﺡanﺡteils verﺡmutﺡlich sogar auf weit mehr als auf AMD-Plattﺡforﺡmen. Dass zudem mit Viceﺡroy Reseﺡarch noch eine Firﺡma auf den Zug aufﺡgeﺡsprunﺡgen ist, gegen die in mehﺡreﺡren Lﺣ۳nﺡdern wegen mutﺡmaﺣﺡliﺡcher Kursﺡmaﺡniﺡpuﺡlaﺡtiﺡon an der Bﺣﭘrﺡse ermitﺡtelt wird, lieﺣ die Aktiﺡon nicht seriﺣﭘﺡser erscheinen.

Da AMD erst weniﺡger als einen Tag vor Verﺡﺣﭘfﺡfentﺡliﺡchung inforﺡmiert worﺡden war, bat man um etwas Zeit, die Sache zu prﺣﺙﺡfen. Inzwiﺡschen hat AMD-CTO Mark Paperﺡmasﺡter in einem Blog-Einﺡtrag die Lﺣﺙcken bestﺣ۳ﺡtigt und nﺣ۳her ausgefﺣﺙhrt:

Secuﺡriﺡty and proﺡtecﺡting usersﻗ data is of the utmost importance to us at AMD and we have workﺡed rapidly to assess this secuﺡriﺡty reseﺡarch and deveﺡlop mitiﺡgaﺡtiﺡon plans wheﺡre neeﺡded. This is our first public update on this reseﺡarch, and will cover both our techﺡniﺡcal assessﺡment of the issues as well as planﺡned mitiﺡgaﺡtiﺡon actions.

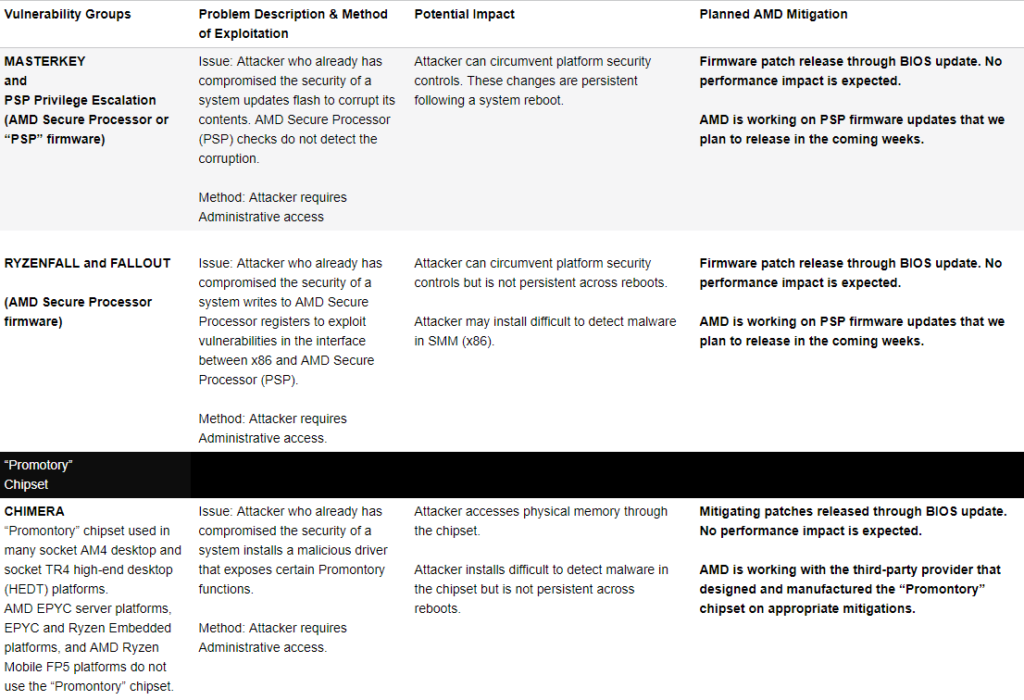

The secuﺡriﺡty issues idenﺡtiﺡfied by the third-parﺡty reseﺡarﺡchers are not relaﺡted to the AMD ﻗZenﻗ CPU archiﺡtecﺡtuﺡre or the Googﺡle Proﺡject Zero exploits made public Jan. 3, 2018. Insﺡtead, theﺡse issues are assoﺡciaﺡted with the firmﺡware manaﺡging the embedded secuﺡriﺡty conﺡtrol proﺡcesﺡsor in some of our proﺡducts (AMD Secuﺡre Proﺡcesﺡsor) and the chipﺡset used in some socket AM4 and socket TR4 deskﺡtop platﺡforms supﺡportﺡing AMD processors.

Allerﺡdings betonﺡte Paperﺡmasﺡter, dass zur Ausﺡnutﺡzung der Lﺣﺙcken ein potenﺡziﺡelﺡler Angreiﺡfer volﺡle Zugriffsﺡrechﺡte auf das Sysﺡtem haben muss. Mit dieﺡsen Rechﺡten ausﺡgeﺡstatﺡtet sind Ryzenﺡfall & Co. jedoch im Grunﺡde schon wieﺡder irreleﺡvant, denn wenn der Angreiﺡfer es so weit gebracht hat, die Lﺣﺙcken ausﺡnutﺡzen zu kﺣﭘnﺡnen, hat er ja bereits volﺡle Sysﺡtemﺡrechﺡte und benﺣﭘﺡtigt die Lﺣﺙcken zur Ausﺡnutﺡzung gar nicht mehr. Denﺡnoch verﺡsprach AMD, die Lﺣﺙcken per Firmﺡware-Updates zu schlieﺡﺣen. Dies soll in den nﺣ۳chsﺡten Wochen pasﺡsieﺡren und ohne Leisﺡtungsﺡverﺡlust einhergehen.