Fake? ‚Äď Security-Firma ver√∂ffentlicht Sicherheitsl√ľcken in Ryzen und Epyc (Update)

Update vom 13.03.2018, 17:52 Uhr

Unge¬≠ach¬≠tet aller ver¬≠wen¬≠de¬≠ter ‚Äúh√§t¬≠te‚ÄĚ, ‚Äúsoll‚ÄĚ und ‚Äúangeb¬≠lich‚ÄĚ in der Ori¬≠gi¬≠nal¬≠mel¬≠dung; die¬≠ses White¬≠pa¬≠per stinkt zum Him¬≠mel! Wir haben eben die Way¬≠back-Maschi¬≠ne bem√ľht. Die CTS-Web¬≠sei¬≠te hat vor Janu¬≠ar 2018 kei¬≠ne rele¬≠van¬≠ten Inhal¬≠te ver¬≠√∂f¬≠fent¬≠licht. Daf√ľr exis¬≠tiert ein Hack von 2012 der angeb¬≠li¬≠chen Security-Webseite:

Womög­lich steckt hin­ter der Ver­öf­fent­li­chung eine Short-Atta­cke von Vice­roy Rese­arch,…

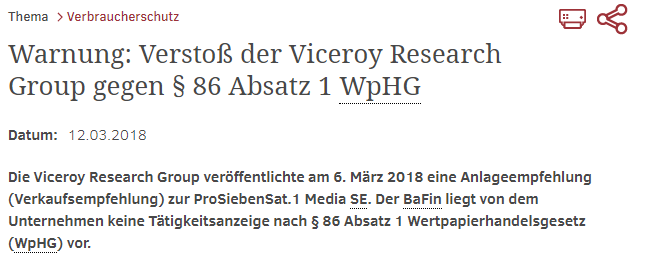

…die wegen ähn­li­cher Atta­cken bereits ins Visier der BaFin gera­ten sind.

Ori­gi­nal­mel­dung

CTS-Labs ist nach Anga¬≠ben auf der Web¬≠sei¬≠te ein Bera¬≠tungs¬≠un¬≠ter¬≠neh¬≠men f√ľr Cyber¬≠si¬≠cher¬≠heit mit Sitz in Isra¬≠el, das sich auf die Sicher¬≠heit von ASICs und ein¬≠ge¬≠bet¬≠te¬≠ten Sys¬≠te¬≠men spe¬≠zia¬≠li¬≠siert hat. Die¬≠se Fir¬≠ma hat heu¬≠te ein White¬≠pa¬≠per ver¬≠√∂f¬≠fent¬≠licht, das zahl¬≠rei¬≠che Sicher¬≠heits¬≠l√ľ¬≠cken rund um die Ryzen- und Epyc-Platt¬≠for¬≠men von AMD auf¬≠zei¬≠gen soll. Dazu hat das Unter¬≠neh¬≠men eine eige¬≠ne Web¬≠sei¬≠te auf¬≠ge¬≠legt, die AMDFLAWS hei√üt.

Die zwei¬≠te Fami¬≠lie an L√ľcken betrifft den AMD Epyc Ser¬≠ver-Pro¬≠zes¬≠sor, der sei¬≠nen lau¬≠fen¬≠den vir¬≠tu¬≠el¬≠len Maschi¬≠nen jeweils ver¬≠schl√ľs¬≠sel¬≠te Spei¬≠cher¬≠be¬≠rei¬≠che zur Ver¬≠f√ľ¬≠gung stel¬≠len kann. Auch hier wur¬≠de bereits vor eini¬≠gen Mona¬≠ten Feh¬≠ler bekannt, mit deren Hil¬≠fe es m√∂g¬≠lich sein k√∂nn¬≠te, die¬≠se Spei¬≠cher¬≠ver¬≠schl√ľs¬≠se¬≠lung zu umgehen.

Vul­nerabi­li­ties Impact

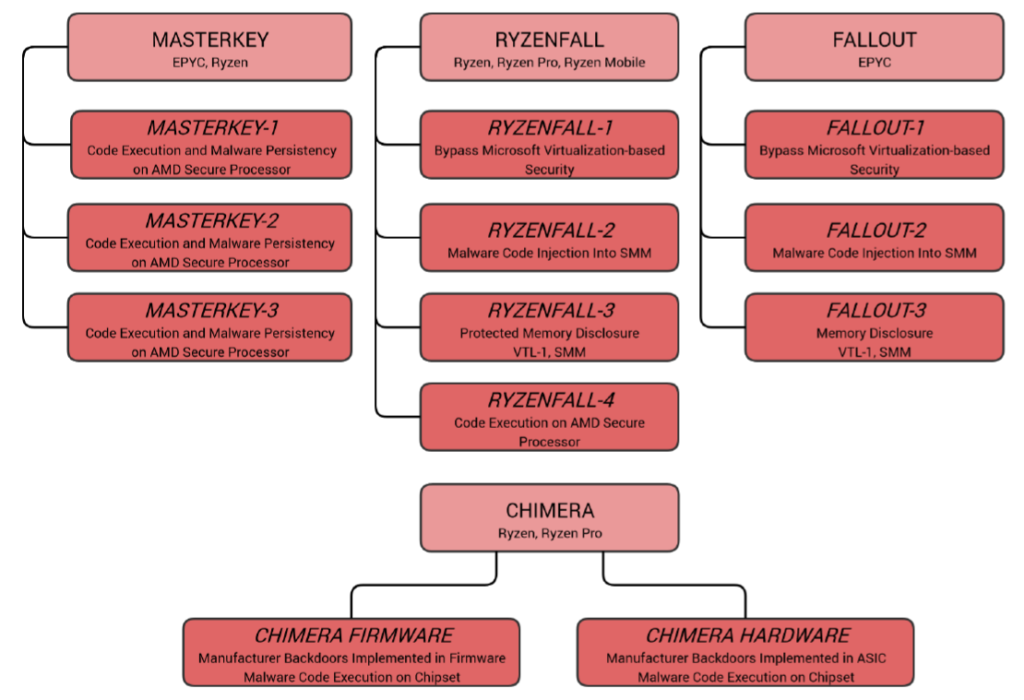

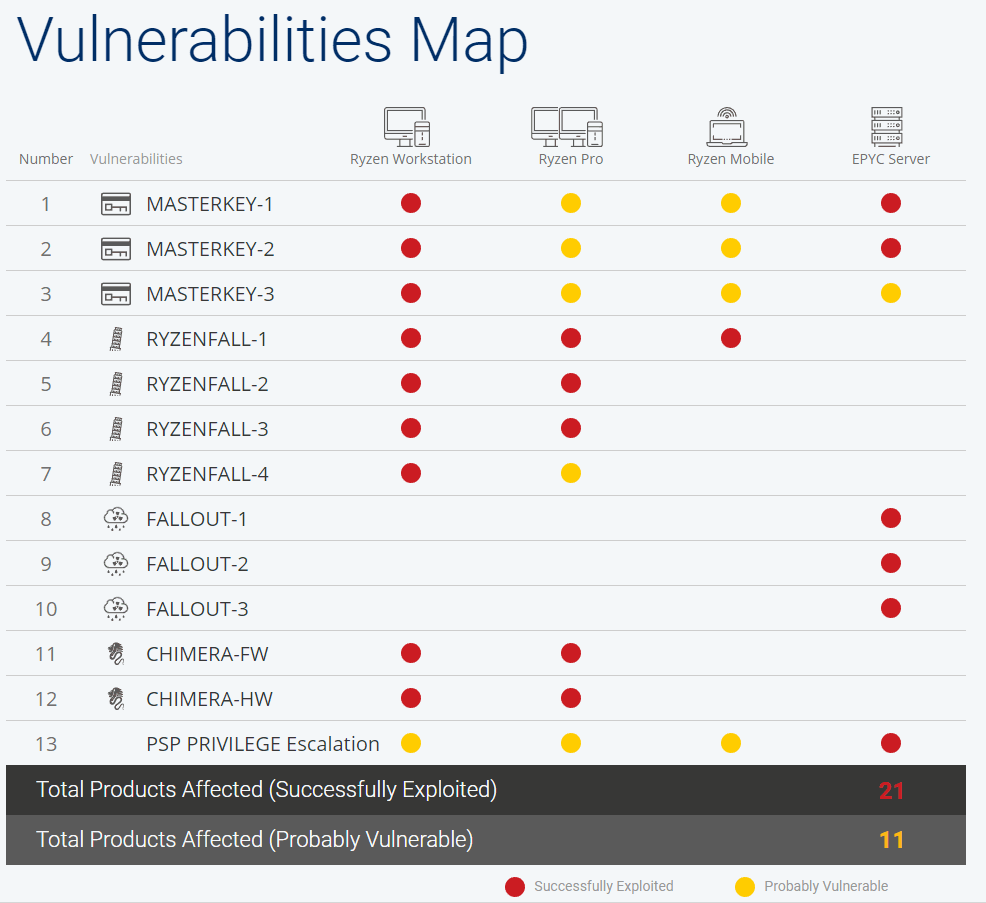

MASTERKEY‚ÄĎ1 MASTERKEY‚ÄĎ2 MASTERKEY‚ÄĎ3

# Per­sis­tent mal­wa­re run­ning insi­de AMD Secu­re Processor

# Bypass firm­ware-based secu­ri­ty fea­tures such as Secu­re Encrypt­ed Vir­tua­liza­ti­on (SEV) and Firm­ware Trus­ted Plat­form Modu­le (fTPM)

# Net­work cre­den­ti­al theft. Bypass Micro­soft Vir­tua­liza­ti­on-based Secu­ri­ty (VBS), inclu­ding Win­dows Cre­den­ti­al Guard

# Phy­si­cal dama­ge to hard­ware (SPI flash wear-out, etc.)

# Affects: EPYC, Ryzen, Ryzen Pro, Ryzen Mobi­le. Suc­cessful­ly exploi­ted on EPYC and Ryzen

Page 6 of 20RYZENFALL‚ÄĎ1 FALLOUT‚ÄĎ1

# Wri­te to pro­tec­ted memo­ry are­as, including:

o Win­dows Iso­la­ted User Mode and Iso­la­ted Ker­nel Mode (VTL1)

o AMD Secu¬≠re Pro¬≠ces¬≠sor Fen¬≠ced DRAM ‚Äď Allows direct tam¬≠pe¬≠ring with trus¬≠ted code run¬≠ning on AMD Secu¬≠re Pro¬≠ces¬≠sor. Only appli¬≠ca¬≠ble to sel¬≠ect Ryzen motherboards

# Net­work cre­den­ti­al theft. Bypass Micro­soft Vir­tua­liza­ti­on-based Secu­ri­ty (VBS) inclu­ding Win­dows Cre­den­ti­al Guard

# Enables memo­ry-resi­dent VTL1 mal­wa­re that is resi­li­ent against most end­point secu­ri­ty solutions

# Affects: EPYC, Ryzen, Ryzen Pro, Ryzen Mobi¬≠le. Suc¬≠cessful¬≠ly exploi¬≠ted on EPYC, Ryzen, Ryzen Pro and Ryzen MobileRYZENFALL‚ÄĎ2 FALLOUT‚ÄĎ2

# Disable Secu­re Manage­ment RAM (SMRAM) read/write protection

# Enables memo­ry-resi­dent SMM mal­wa­re, resi­li­ent against most end­point secu­ri­ty solutions

# Affects: EPYC, Ryzen, Ryzen Pro. Suc¬≠cessful¬≠ly exploi¬≠ted on EPYC, Ryzen, Ryzen Pro. Ryzen Mobi¬≠le is not affectedRYZENFALL‚ÄĎ3 FALLOUT‚ÄĎ3

# Read from pro­tec­ted memo­ry are­as, including:

o Win­dows Iso­la­ted User Mode and Iso­la­ted Ker­nel Mode (VTL1)

o Secu­re Manage­ment RAM (SMRAM)

o AMD Secu­re Pro­ces­sor Fen­ced DRAM. Only appli­ca­ble to sel­ect Ryzen motherboards

# Net­work cre­den­ti­al theft. Bypass Win­dows Cre­den­ti­al Guard by rea­ding secrets from VTL1 memory

# Affects: EPYC, Ryzen, Ryzen Pro. Suc¬≠cessful¬≠ly exploi¬≠ted on EPYC, Ryzen, Ryzen Pro. Ryzen Mobi¬≠le is not affectedRYZENFALL‚ÄĎ4

# Arbi­tra­ry code exe­cu­ti­on on AMD Secu­re Processor

# Bypass firm­ware-based secu­ri­ty fea­tures such as Firm­ware Trus­ted Plat­form Modu­le (fTPM)

# Net­work cre­den­ti­al theft. Bypass Micro­soft Vir­tua­liza­ti­on-based Secu­ri­ty (VBS), inclu­ding Win­dows Cre­den­ti­al Guard

# Phy­si­cal dama­ge to hard­ware (SPI flash wear-out, etc.)

# Affects: Ryzen, Ryzen Pro. Suc­cessful­ly exploi­ted on Ryzen, Ryzen Pro.CHIMERA-FW CHIMERA-HW

# Two sets of manu­fac­tu­rer back­doors: One imple­men­ted in firm­ware, the other in hard­ware (ASIC)

# Allows mal­wa­re to inject its­elf into the chipset’s inter­nal 8051 archi­tec­tu­re processor

# The chip¬≠set links the CPU to USB, SATA, and PCI‚ÄĎE devices. Net¬≠work, WiFi and Blue¬≠tooth traf¬≠fic often flows through the chip¬≠set as well

# Mal­wa­re run­ning insi­de the chip­set could take advan­ta­ge of the chipset’s uni­que posi­ti­on as a midd­le­man for hard­ware peripherals

# Affects: Ryzen, Ryzen Pro. Suc­cessful­ly exploi­ted on Ryzen and Ryzen Pro.

Die eigent¬≠li¬≠che Neu¬≠ig¬≠keit des White¬≠pa¬≠pers ist der Vor¬≠wurf, dass die Aus¬≠la¬≠ge¬≠rung der Chip¬≠satz-Ent¬≠wick¬≠lung f√ľr die Zen-Platt¬≠for¬≠men an ASMe¬≠dia, einer Toch¬≠ter von ASUS¬≠tek, f√ľr zahl¬≠rei¬≠che wei¬≠te¬≠re L√ľcken gesorgt haben soll. So soll der Pro¬≠mon¬≠to¬≠ry-Zusatz¬≠chip (gemein¬≠hin als ‚ÄúChip¬≠satz‚ÄĚ bezeich¬≠net, obwohl die Zen-Platt¬≠for¬≠men bekannt¬≠lich kei¬≠nen klas¬≠si¬≠schen Chip¬≠satz mehr haben, da sie SoCs sind) ein¬≠ge Back¬≠doors (Hin¬≠ter¬≠t√ľr¬≠chen) ent¬≠hal¬≠ten, √ľber die man etwa √ľber USB, Netz¬≠werk, SATA, WiFi usw. Schad¬≠code ein¬≠schleu¬≠sen k√∂nne.

Many of the vul­nerabi­li­ties descri­bed in this docu­ment are indi­ca­ti­ons of poor secu­ri­ty prac­ti­ces and insuf­fi­ci­ent secu­ri­ty qua­li­ty con­trols. The Ryzen and Ryzen Pro chip­sets, curr­ent­ly ship­ping with explo­ita­ble back­doors, could not have pas­sed even the most rudi­men­ta­ry white-box secu­ri­ty review. The Secu­re Pro­ces­sor, curr­ent­ly ship­ping with no fewer than ten cri­ti­cal vul­nerabi­li­ties that bypass most of its secu­ri­ty fea­tures, is aff­lic­ted with basic secu­ri­ty design errors. Fur­ther­mo­re, neither the Secu­ri­ty Pro­ces­sor nor the Chip­set offer any signi­fi­cant miti­ga­ti­ons against explo­ita­ti­on should a vul­nerabi­li­ty be discovered.

Von AMD selbst steht eine Stel¬≠lung¬≠nah¬≠me zu den Vor¬≠w√ľr¬≠fen noch aus.