Testet AMD Microcode-Updates gegen Spectre im Insider-Programm?

Kurz nach Bekannt┬Łwer┬Łden der Sicher┬Łheits┬Łl├╝┬Łcken Melt┬Łdown und Spect┬Łre in moder┬Łnen Pro┬Łzes┬Łso┬Łren Anfang Janu┬Łar 2018 ver┬Ł├Čf┬Łfent┬Łlich┬Łte Intel ers┬Łte Micro┬Łcode-Updates f├╝r sei┬Łne Pro┬Łzes┬Łso┬Łren, um die Gegen┬Łma├¤┬Łnah┬Łmen auf Soft┬Łware┬Łsei┬Łte mit neu┬Łen Hard┬Łware-Befeh┬Łlen zu unter┬Łst├╝t┬Łzen. Doch schon weni┬Łge Tage sp├ż┬Łter muss┬Łte Intel die Micro┬Łcode-Updates wie┬Łder zur├╝ck┬Łzie┬Łhen, da es Mel┬Łdun┬Łgen ├╝ber Insta┬Łbi┬Łli┬Łt├ż┬Łten nach den Updates gab. Mitt┬Łler┬Łwei┬Łle sind die ers┬Łten, ver┬Łbes┬Łser┬Łten Ver┬Łsio┬Łnen f├╝r Intel Sky┬Łla┬Łke wie┬Łder online und wer┬Łden sogar ├╝ber das Win┬Łdows-Update aus┬Łge┬Łrollt, m├╝s┬Łsen also nicht zwin┬Łgend von den Main┬Łboard-Her┬Łstel┬Łlern in Form neu┬Łer BIOS-Ver┬Łsio┬Łnen ver┬Ł├Čf┬Łfent┬Łlicht und von Anwen┬Łdern manu┬Łell ein┬Łge┬Łspielt werden.

Mit ande┬Łren Wor┬Łten: es tut sich etwas bei Intel, was aber auch drin┬Łgend not┬Łwen┬Łdig ist, da Intel von allen drei Vari┬Łan┬Łten der L├╝cken betrof┬Łfen ist, mit der Sky┬Łla┬Łke-Archi┬Łtek┬Łtur sogar in einer Form, die Goo┬Łgles Ret┬Łpo┬Łli┬Łne-Gegen┬Łma├¤┬Łnah┬Łme ins Lee┬Łre lau┬Łfen l├żsst. Daher kon┬Łzen┬Łtrier┬Łte sich Intel ver┬Łmut┬Łlich zuerst auf die┬Łse Archi┬Łtek┬Łtur. Ande┬Łre sol┬Łlen fol┬Łgen, bis zur├╝ck zum Core 2 ŌĆ£Pen┬ŁrynŌĆØ.

Bei AMD dage┬Łgen ist es immer noch ver┬Łd├żch┬Łtig ruhig was Micro┬Łcode-Updates betrifft. Zwar hat AMD ein┬Łge┬Łr├żumt, auch von Spect┬Łre v2 betrof┬Łfen zu sein, jedoch nur mit einem Risi┬Łko ŌĆ£nahe NullŌĆØ. Zudem s├żhe man Spect┬Łre v2 ger┬Łne mit jener Gegen┬Łma├¤┬Łnah┬Łme bek├żmpft, die unter Linux gew├żhlt wur┬Łde, da AMD so v├Čl┬Łlig ohne Micro┬Łcode-Updates aus┬Łk├ż┬Łme. Micro┬Łsoft jedoch hat sich f├╝r den ande┬Łren Weg ├╝ber Indi┬Łrect Branch Rest┬Łric┬Łted Spe┬Łcu┬Łla┬Łti┬Łon (IBRS), Sin┬Łgle Thread Indi┬Łrect Branch Pre┬Łdic┬Łtors (STIBP) und Indi┬Łrect Branch Pre┬Łdic┬Łtor Bar┬Łri┬Łer (IBPB) ent┬Łschie┬Łden, wodurch auch f├╝r AMD-Pro┬Łzes┬Łso┬Łren Micro┬Łcode-Updates not┬Łwen┬Łdig wer┬Łden. Wann die kom┬Łmen wer┬Łden und f├╝r wel┬Łche Archi┬Łtek┬Łtu┬Łren, hat AMD noch nicht kommuniziert.

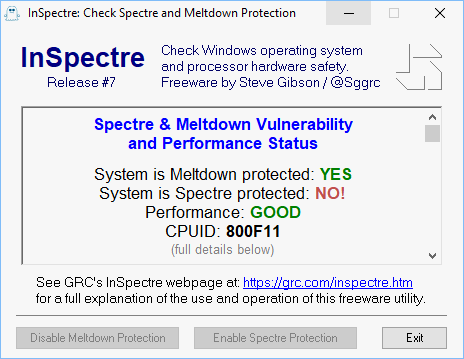

Heu┬Łte jedoch haben Besu┬Łcher unse┬Łres Forums eine inter┬Łes┬Łsan┬Łte Ent┬Łde┬Łckung im Rah┬Łmen unse┬Łrer Mel┬Łdung zum Tool InSpect┬Łre gemacht. Das Tool wer┬Łtet unter Win┬Łdows Hard- und Soft┬Łware aus und mel┬Łdet, ob das ver┬Łbau┬Łte Sys┬Łtem gegen Melt┬Łdown und Spect┬Łre gesch├╝tzt ist oder nicht. Bei einem AMD Ryzen ŌĆ£Sum┬Łmit RidgeŌĆØ sieht das unter Win┬Łdows 10 v1709 nor┬Łma┬Łler┬Łwei┬Łse so aus:

Gesch├╝tzt vor Melt┬Łdown (da AMD-Pro┬Łzes┬Łso┬Łren nicht betrof┬Łfen sind), nicht gesch├╝tzt vor Spect┬Łre, da es noch kein Micro┬Łcode-Update von AMD gibt, und folg┬Łlich auch kei┬Łne Per┬Łfor┬Łmance-Ein┬Łbu┬Ł├¤en. So weit, so normal.

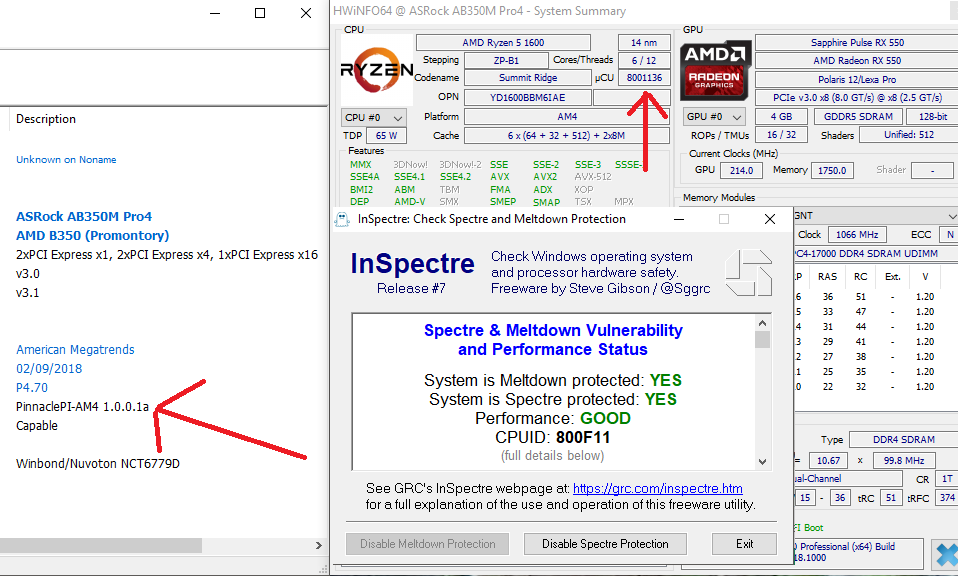

User The┬ŁPower┬ŁOf┬ŁDream hat bei sei┬Łnem Ryzen-Sys┬Łtem jedoch fol┬Łgen┬Łden Sta┬Łtus:

Hier mel┬Łdet InSpect┬Łre v├Čl┬Łlig ├╝ber┬Łra┬Łschend, dass das Sys┬Łtem gegen Spect┬Łre gepatcht sei:

This systemŌĆÖs AMD pro┬Łces┬Łsor is not affec┬Łted by the Melt┬Łdown vul┬Łnerabi┬Łli┬Łty and it has been updated with new fea┬Łtures requi┬Łred to allow its ope┬Łra┬Łting sys┬Łtem to eli┬Łmi┬Łna┬Łte the Spect┬Łre vul┬Łnerabi┬Łli┬Łties and/or to mini┬Łmi┬Łze their impact upon the systemŌĆÖs performance.

Zun├żchst ein┬Łmal fiel der Ver┬Łdacht auf das Main┬Łboard-BIOS. Der User hat die neu┬Łes┬Łte Ver┬Łsi┬Łon 4.70 des ASRock AB350M-Pro4 instal┬Łliert, das bereits AGESA PinnaclePI-AM4_1.0.0.1a ent┬Łh├żlt. Aller┬Łdings zeig┬Łte ein Gegen┬Łtest im Forum, dass ein ande┬Łrer User mit dem glei┬Łchen AGE┬ŁSA-Code und glei┬Łcher BIOS-Ver┬Łsi┬Łon beim Spect┬Łre-Fix den Wert No! ste┬Łhen hat. Oder auf einen Blick:

User The┬ŁPower┬ŁOf┬ŁDream:

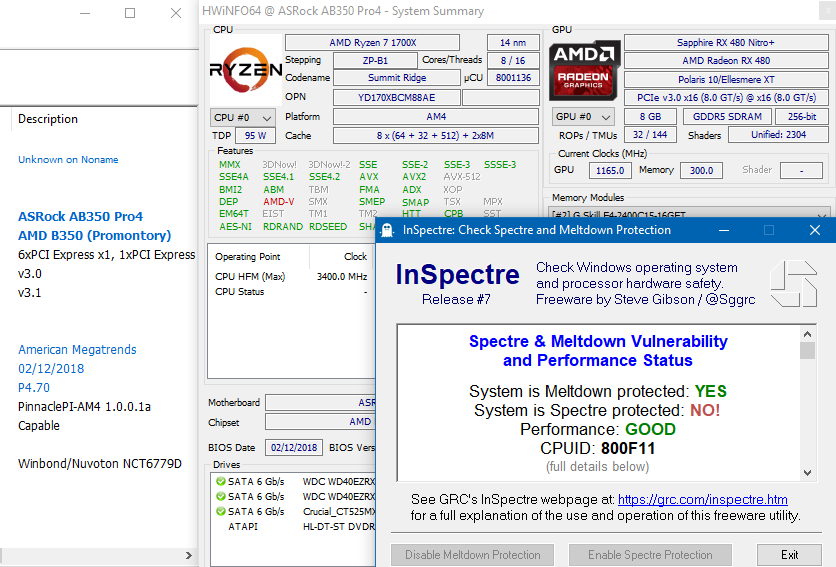

User Lord┬ŁNord:

Glei┬Łcher Main┬Łboard-Her┬Łstel┬Łler, glei┬Łcher Chip┬Łsatz, glei┬Łche BIOS-Ver┬Łsi┬Łon, glei┬Łcher AGE┬ŁSA-Code, glei┬Łche Pro┬Łzes┬Łsor-Fami┬Łlie. Der ein┬Łzi┬Łge Unter┬Łschied: Lord┬ŁNord ist ganz nor┬Łmal mit Win┬Łdows 10 v1709 und aktu┬Łel┬Łlem Main┬Łstream Build 16299.251 unter┬Łwegs, wohin┬Łge┬Łgen User The┬ŁPower┬ŁOf┬ŁDream am Insi┬Łder-Pro┬Łgramm teil┬Łnimmt und sich der┬Łzeit auf Stand Win┬Łdows 10 ŌĆ£Reds┬Łtone 5ŌĆØ Build 17618.1000 befin┬Łdet. Es sieht dem┬Łnach so aus, als w├╝r┬Łde AMD hier sei┬Łne Micro┬Łcode-Updates fern┬Łab der brei┬Łten Mas┬Łse tes┬Łten. Inter┬Łes┬Łsant ist ledig┬Łlich, dass HWiNFO64 f├╝r bei┬Łde Sys┬Łte┬Łme die glei┬Łche Micro┬Łcode-Ver┬Łsi┬Łon aus┬Łliest; ┬ĄCU 8001136. Falls Win┬Łdows hier aktu┬Łel┬Łle┬Łren Micro┬Łcode nach┬Łl├żdt, kriegt es HWiNFO64 jeden┬Łfalls nicht mit.

Die ande┬Łre m├Čg┬Łli┬Łche Erkl├ż┬Łrung w├żre, dass Micro┬Łsoft in Reds┬Łtone 5 ŌĆō immer┬Łhin erst die ├╝ber┬Łn├żchs┬Łte Win┬Łdows-10-Ver┬Łsi┬Łon ŌĆō soet┬Łwas wie ŌĆ£Ret┬Łpo┬Łli┬Łne for Win┬ŁdowsŌĆØ tes┬Łtet, wodurch die AMD-Pro┬Łzes┬Łso┬Łren auch ohne Micro┬Łcode-Update gesch├╝tzt w├żren, und die Tools des┬Łwe┬Łgen dar┬Łauf anspringen.

Ein zun├żchst ver┬Łmu┬Łte┬Łter Aus┬Łle┬Łse┬Łfeh┬Łler des Tools InSpect┬Łre scheint unwahr┬Łschein┬Łlich, denn das Micro┬Łsoft-eige┬Łne Power┬Łshell-Skript kenn┬Łzeich┬Łnet den Ryzen ŌĆ£Sum┬Łmit RidgeŌĆØ unter der Win┬Łdows 10 RS5-Pre┬Łview eben┬Łfalls als gepatcht und gesch├╝tzt vor Spect┬Łre. M├╝ss┬Łten sich dann schon zwei Tools irren. Wir blei┬Łben dies┬Łbe┬Łz├╝g┬Łlich am BallŌĆ”

Dan┬Łke The┬ŁPower┬ŁOf┬ŁDream und Lord┬ŁNord f├╝rŌĆÖs gegentesten!

Links zum Thema:

- InSpect┬Łre Release #7 mit CPUID ver┬Ł├Čf┬Łfent┬Łlicht ()

- Kla┬Łgen gegen AMD wegen Sicher┬Łheits┬Łl├╝┬Łcke Spect┬Łre ()

- Spect┬Łre Firm┬Łware-Updates: Main┬Łboard-Her┬Łstel┬Łler war┬Łten auf AMD ()

- AMD gibt Pro┬Łgram┬Łmier┬Łleit┬Łfa┬Łden gegen Spect┬Łre her┬Łaus ()

- Boot┬Łfeh┬Łler nach Win┬Łdows-Update auch bei neu┬Łen Sys┬Łte┬Łmen ()

- Micro┬Łsoft bringt kumu┬Łla┬Łti┬Łves Update KB4073290 mit AMD-Patch ()

- AMD stellt klar: MS-Patch nur gegen Spect┬Łre auf AMD-Hard┬Łware ()

- Micro┬Łsoft zieht Melt┬Łdown-Patch f├╝r AMD-Sys┬Łte┬Łme zur├╝ck ()

- Mas┬Łsi┬Łve Sicher┬Łheits┬Łl├╝┬Łcke in Intel-CPUs (Update: AMD, ARM, Bug┬Łfi┬Łxes) ()